Pesquisadores de segurança da NVISO notaram avanços na campanha de malware do grupo Contagious Interview, baseado na Coreia do Norte: eles estão usando o armazenamento JSON para entregar arquivos maliciosos, mirando em sites de networking profissional, como o LinkedIn.

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

- Entenda o que é backdoor e a diferença com os trojans

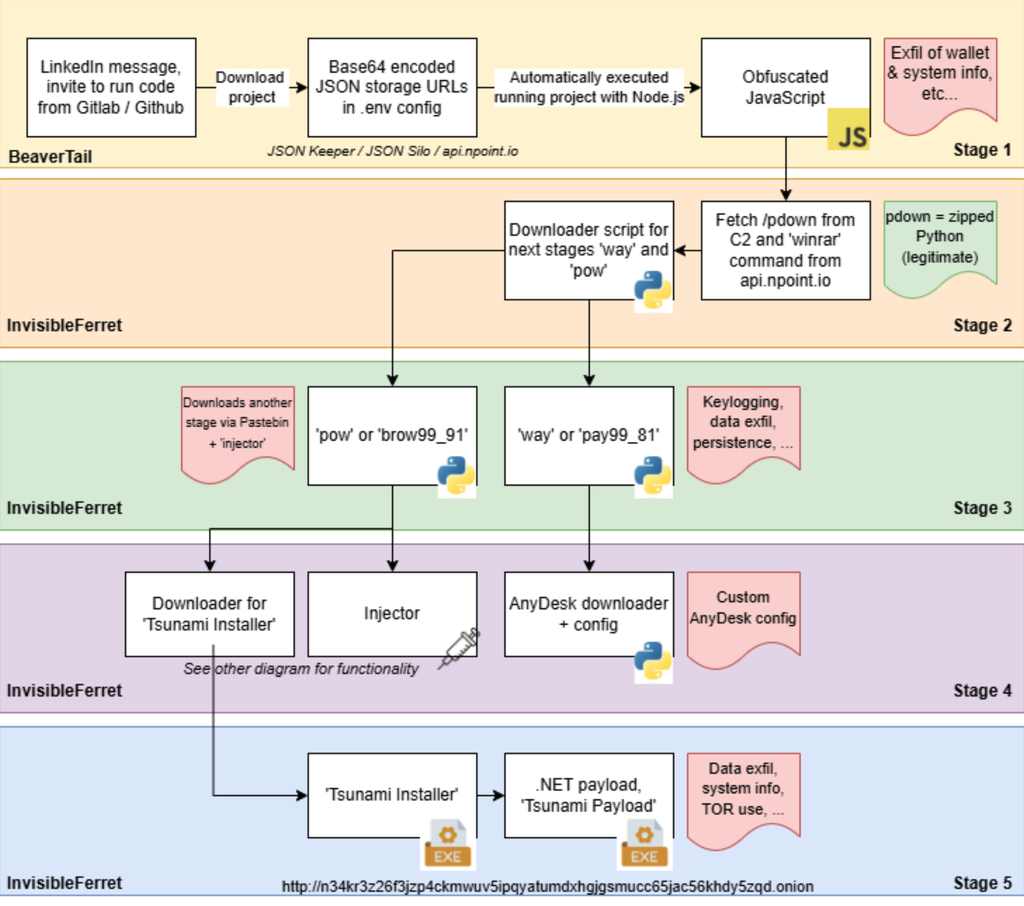

A mais recente tática é a de usar serviços como JSON Keeper, JSONsilo e npoint.io para armazenar e entregar projetos de código de trojan junto à isca de engenharia social. Os hackers fingem estar conduzindo processos seletivos ou colaborações entre empresas e fazem o usuário baixar a demo de um projeto de plataformas como GitHub, GitLab ou Bitbucket.

Campanha Contagious Interview

Em um estudo de caso, os especialistas notaram que um arquivo chamado “server/config/.config.env” contém um valor codificado em Base64 que finge ser uma chave de API, mas, na verdade, é uma URL que leva um serviço de armazenamento de JSON. O arquivo com trojan fica em formato ofuscado no local, neste caso, um malware JavaScript chamado BeaverTail.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

O BeaverTail é capaz de roubar dados sensíveis e inserir uma backdoor Python na máquina, chamada InvisibleFerret. Na primeira detecção do malware pela Palo Alto Networks, em 2023, a funcionalidade já existia, mas novidade está em um payload novo, chamado TsunamiKit, vindo do Pastebin. Isso já foi notado pela ESET em setembro de 2025, junto a elementos como Tropidoor e AkdoorTea.

Esse kit malicioso consegue coletar dados, fazer fingerprinting do sistema e baixar mais malwares de um endereço .onion, que, atualmente, está fora do ar. Segundo os pesquisadores da NVISO, o uso de serviços legítimos e repositórios de código comuns mostra que os hackers buscam seguir em atividade e operar de forma cada vez mais disfarçada em meio ao tráfego comum de dados na internet.

Leia mais:

- Hackers chineses usam IA para automatizar campanha de ciberespionagem

- China nega, mas vazamento indica criação de “armas cibernéticas” estatais

- China acusa EUA de roubar R$ 69 bilhões em bitcoin em ataque hacker

VÍDEO | MOD APK É SEGURO? | Dicas | #shorts

Leia a matéria no Canaltech.