Um novo grupo de ransomware, identificado como Crypto24, tem chamado a atenção de especialistas em cibersegurança por sua sofisticada capacidade de contornar soluções antivírus e sistemas de detecção de endpoint (EDR), conseguindo criptografar dados e exfiltrar informações críticas de grandes organizações sem ser detectado.

- Clone falso de Minecraft com vírus perigoso rouba senhas e espiona jogadores

- Atualize o WinRAR agora: falha grave deixa hackers controlarem seu PC

De acordo com relatório da Trend Micro divulgado nesta semana, o Crypto24 representa uma evolução nas operações de ransomware, combinando ferramentas administrativas legítimas com malwares customizados para executar ataques de precisão durante horários de menor atividade das empresas. O grupo tem como alvo principal grandes corporações e organizações de nível empresarial nos Estados Unidos, Europa e Ásia, concentrando seus esforços em setores de alto valor como serviços financeiros, manufatura, entretenimento e tecnologia.

O que torna o Crypto24 perigoso é sua metodologia sistemática de estudar e compreender as arquiteturas de segurança empresariais para desenvolver ferramentas específicas que exploram fraquezas identificadas nos sistemas de proteção. A Trend Micro também alerta para o “alto nível de maturidade operacional”, misturando ferramentas legítimas como PSExec e AnyDesk com malwares personalizados.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Como o Crypto24 se infiltra e inicia seu ataque?

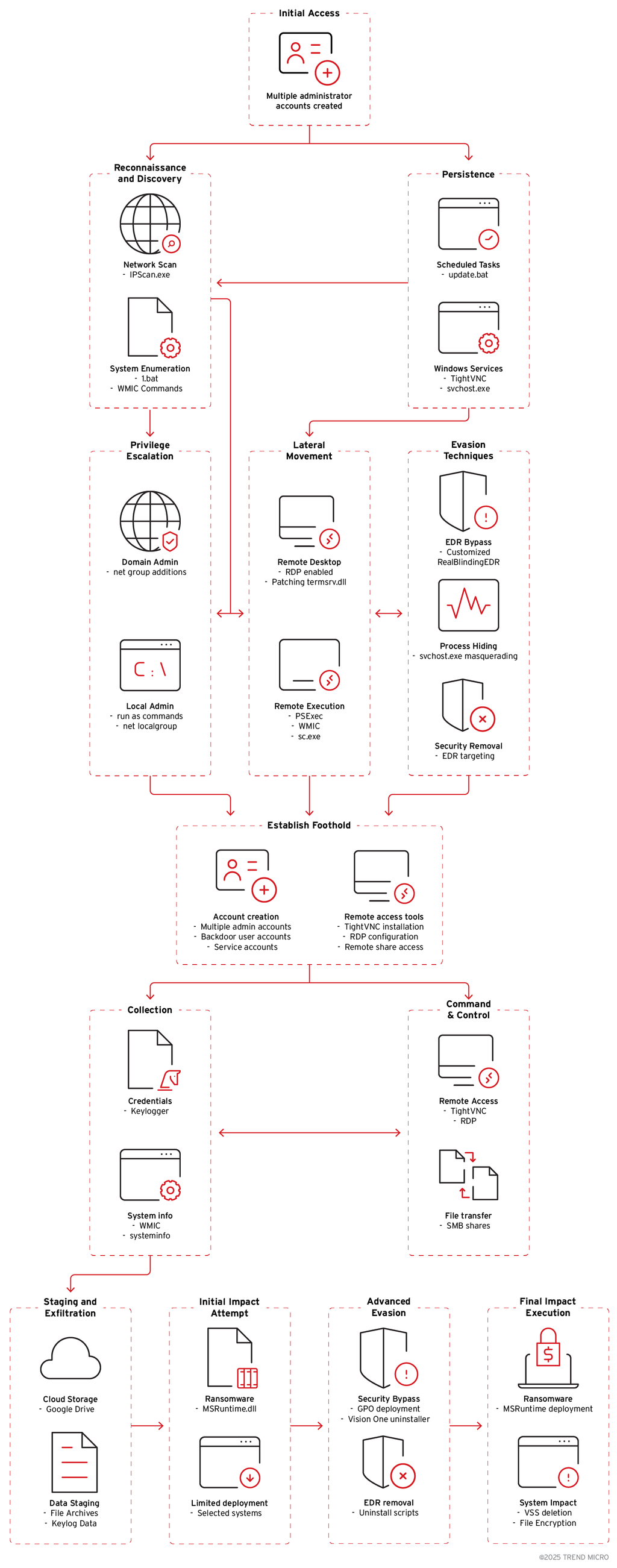

A anatomia do ataque do Crypto24 revela uma cadeia estruturada e multiestágio que combina técnicas de “living off the land” com componentes maliciosos personalizados. O processo tem início com a obtenção de acesso inicial aos sistemas-alvo, seguido pela criação de contas administrativas locais ou reativação de contas padrão desabilitadas, utilizando comandos nativos do Windows como net.exe para estabelecer vários pontos de entrada persistentes.

Durante a fase de reconhecimento, os atacantes empregam um arquivo de lote personalizado denominado “1.bat” que executa comandos WMIC (Windows Management Instrumentation Command-line) para coletar informações críticas sobre o sistema comprometido. Essa ferramenta de reconhecimento captura dados detalhados sobre partições de disco, capacidade de memória física, contas de usuários locais e associações de grupos, permitindo que os operadores mapeiem o ambiente e planejem as etapas subsequentes do ataque.

A persistência é estabelecida através de múltiplas técnicas simultâneas, incluindo a criação de Tarefas Agendadas do Windows que executam arquivos maliciosos em intervalos regulares. Paralelamente, os atacantes utilizam o utilitário sc.exe para criar serviços maliciosos dedicados: o WinMainSvc para implantação do keylogger e o MSRuntime para o payload do ransomware, ambos configurados para execução automática e integração com o sistema.

Crypto24 usa “arma secreta” para “cegar” antivírus

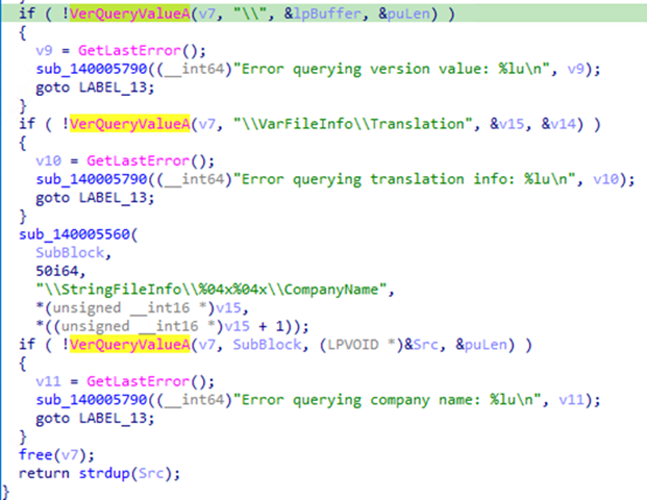

O diferencial mais alarmante do Crypto24 reside na sua capacidade de “cegar” soluções de segurança através de uma versão customizada da ferramenta de código aberto RealBlindingEDR. Esta “arma secreta” foi especificamente modificada para desativar callbacks de kernel de produtos de quase 30 fornecedores de segurança reconhecidos no mercado, incluindo soluções amplamente adotadas como Kaspersky, McAfee, Bitdefender e Trend Micro.

A ferramenta opera extraindo metadados dos drivers de segurança instalados no sistema e comparando-os com uma lista predefinida de empresas-alvo. “Quando há uma correspondência, ela desabilita hooks/callbacks de nível de kernel para ‘cegar’ os mecanismos de detecção”, explicam os pesquisadores da Trend Micro. O processo é executado através de argumentos específicos de linha de comando que permitem carregar drivers críticos do Windows Defender, Microsoft Malware Protection e outros componentes de segurança para desativação posterior.

Além da ferramenta RealBlindingEDR customizada, os atacantes demonstram conhecimento profundo sobre produtos específicos de segurança, chegando ao ponto de utilizar o utilitário legítimo gpscript.exe para executar remotamente o desinstalador oficial do Trend Vision One. “Observamos casos onde os atacantes executaram o desinstalador do Trend Vision One, XBCUninstaller.exe, via gpscript.exe”, relatam os especialistas, enfatizando que se trata de uma ferramenta legítima fornecida pela própria Trend Micro para solução de problemas, mas que foi explorada maliciosamente após os atacantes obterem privilégios administrativos.

Objetivo do Crypto24 é exfiltrar dados

Antes de proceder com a criptografia final dos sistemas, o Crypto24 executa uma fase abrangente de coleta e exfiltração de dados que revela seu verdadeiro objetivo: não apenas interromper operações através de criptografia, mas roubar informações críticas para posteriormente extorquir as vítimas. O grupo emprega um keylogger sofisticado, mascarado como “Microsoft Help Manager”, que captura tanto títulos de janelas ativas quanto teclas pressionadas, incluindo teclas de controle como Ctrl, Alt, Shift e teclas de função.

O malware keylogger possui recursos antianálise avançados, verificando se está sendo executado através do processo legítimo svchost.exe antes de iniciar suas operações de captura. “Como parte de sua técnica de evasão para prevenir execução em sandbox, ele verifica se a linha de comando contém ‘C:Windowssystem32svchost.exe’, garantindo que está sendo executado apenas pelo svchost.exe ou como serviço”, detalham os pesquisadores.

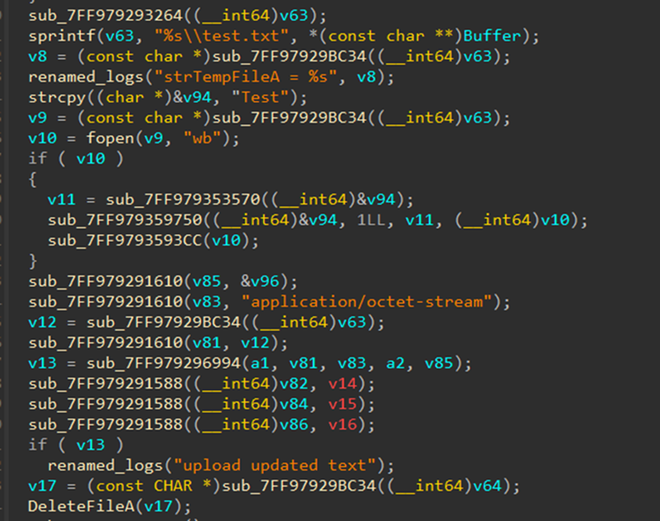

Todos os dados roubados são exfiltrados para o Google Drive usando uma ferramenta customizada que aproveita a API WinINET para interagir com os serviços da Google, uma estratégia que levanta menos suspeitas do que o envio para servidores remotos dedicados. O processo inicia com a criação de um arquivo de teste chamado “Test.txt” contendo apenas a palavra “Test” para verificar se o processo de upload está funcionando corretamente. Uma vez confirmada a conectividade, o malware prossegue com o upload das teclas capturadas e títulos de janelas coletados.

Somente após completar a exfiltração dos dados, o payload de ransomware é executado, precedido pela exclusão das cópias de sombra de volume do Windows para impedir recuperação fácil dos arquivos. Esta sequência demonstra que o Crypto24 prioriza o roubo de dados sobre a criptografia, num processo de dupla extorsão onde as vítimas enfrentam tanto a perda de acesso aos sistemas quanto o risco de vazamento de informações sensíveis.

Como se proteger do Crypto24

A proteção contra ameaças avançadas como o Crypto24 requer uma abordagem que vai além da dependência exclusiva em soluções antivírus tradicionais. As organizações devem implementar o princípio de privilégio mínimo, auditando regularmente a criação e uso de contas privilegiadas, desabilitando contas administrativas padrão não-utilizadas e estabelecendo controles rigorosos sobre ferramentas de acesso remoto como RDP, PSExec e AnyDesk.

A detecção comportamental também é crucial para identificar o uso anômalo de utilitários nativos do Windows e ferramentas de acesso remoto de terceiros que podem indicar movimentação lateral. “É importante para os defensores permanecerem ágeis e continuamente avaliar, atualizar e reforçar sua postura de cibersegurança”, orientam os especialistas da Trend Micro. Eles enfatizam que grupos de ameaças modernos são altamente adaptativos e conseguem se misturar com operações normais de TI.

As soluções de EDR e outras ferramentas de segurança devem ser mantidas atualizadas e continuamente monitoradas para tentativas de desinstalação ou contorno, com atenção especial para recursos de autoproteção que impedem usuários locais de modificarem ou removerem produtos de segurança. A implementação de um framework Zero Trust, operando no princípio de “nunca confiar, sempre verificar”, oferece proteção adicional contra técnicas avançadas de evasão.

A resposta rápida a incidentes permanece como componente crítico da segurança organizacional. Como o Crypto24 pode manter presença na rede por períodos prolongados para mapear o ambiente e compilar binários de ransomware customizados antes de executar o ataque final, a detecção proativa, investigação oportuna e remediação rápida são essenciais para interromper essas atividades e minimizar o impacto potencial das operações maliciosas.

Leia mais no Canaltech

- Hackers usam links de convite do Discord para roubar dados

- Falha grave expõe dados sensíveis de usuários de notebooks Dell

- Fraude online: pagamento falso gerou prejuízo de R$ 1,6 bilhão no país em 2024

Leia a matéria no Canaltech.