Uma hacker ética descobriu diversas falhas críticas nos sistemas internos do McDonald’s, incluindo sites de parceiros da marca, indo de problemas que permitiam pedir comida de graça, modificar material promocional à revelia e ter acesso a e-mails corporativos, o que abre margem para phishing.

- O que faz um Ethical Hacker e por que esse profissional se tornou indispensável?

- Hacker ético consegue burlar votação de paredão do BBB

Conhecida como Bobdahacker, a especialista relatou as descobertas em seu site, revelando que percebeu o primeiro erro no aplicativo de delivery da franquia de fast-food. Eram usadas apenas checagens de segurança no lado do cliente ao verificar se havia pontos de crédito suficientes para adquirir descontos, sem verificações no lado do servidor — isso quer dizer que era possível pedir comida de graça com muita facilidade.

Falhas de segurança múltiplas

Segundo Bobdahacker, isso foi só o começo. Ela ficou chocada ao notar que a empresa não tinha um arquivo security.txt, onde se informam as maneiras de pesquisadores de segurança reportarem vulnerabilidades do sistema como a encontrada pela hacker. Conseguindo o contato de um engenheiro de segurança do McDonald’s, ela reportou o caso, mas ele disse estar “ocupado demais” para cuidar disso.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

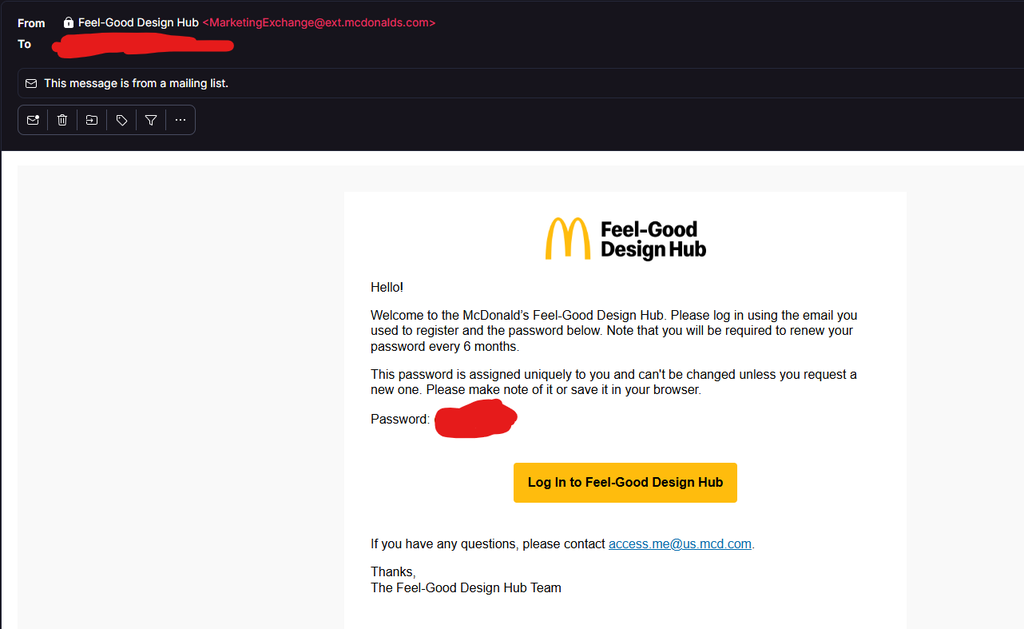

Quando foi informado que o problema envolvia comida de graça, ele prestou atenção e consertou o bug. Mas os problemas não pararam por aí. Bobdahacker resolveu investigar e descobriu que o Feel-Good Design Hub, site que concentra material promocional e marketing para funcionários da rede em mais de 120 países, tinha uma segurança precária.

Mesmo após serem informados — e levarem 3 meses para corrigir as falhas —, a resolução foi muito fraca, bastando usar a barra de endereços para trocar “login” por “register” para que fosse possível criar uma conta mesmo sem ser funcionário. A senha, enviada por e-mail, vinha em texto bruto, algo impressionantemente leigo para 2025.

O JavaScript do site também estava com a chave API MagicBell e Secret visíveis, elementos usados para autenticação. Com isso, qualquer hacker poderia ver todos os usuários do sistema e, com a informação, realizar ataques de phishing e muito mais. A busca interna de McDonald’s, Algolia, também mostrava os nomes e e-mails de todos que pediram acesso ao site.

Para piorar, qualquer funcionário podia acessar o portal executivo por conta de uma falha na implementação do OAuth, também revelando documentos corporativos sigilosos. Um amigo da hacker ética ajudou com a pesquisa nos sistemas e acabou demitido por “preocupações de segurança corporativas” após a especialista reportar as falhas encontradas.

Outros sites da empresa também estavam comprometidos, como o CosMc’s, uma tentativa fracassada de cafeteria lançada em 2023, mas que deixou um cupom de membro para itens grátis ainda ativo pela internet. Ele pôde ser modificado e resetado facilmente, sendo usado para mais exploração de produtos, já que o extinto restaurante também vendia comidas do McDonald’s original.

Embora quase todos os problemas tenham sido resolvidos, Bobdahacker considera que o site de marketing ainda tem uma segurança abaixo do ideal, e outros pesquisadores descobriram erros graves também no chatbot de IA usado pelo McDonald’s na contratação de funcionários — o Olivia —, cujo acesso de administrador tinha a ridícula senha “12345”.

Até hoje, a empresa não gerou um arquivo security.txt para esclarecer onde avisá-la de outros potenciais problemas de segurança.

Veja também:

- Hacker brasileiro descobre falha de segurança no Bayern de Munique

- Dell confirma ataque hacker e roubo de dados de plataforma de testes

- Qual foi o alvo? Veja quem foi atingido pelo ataque hacker que desviou R$ 800 mi

VÍDEO | 7 ataques hacker que entraram para a história [Top Tech]

Leia a matéria no Canaltech.