O hacker ético, ou investigador de segurança independente, Marek Tóth revelou falhas graves em gerenciadores de senha populares como Dashlane, Nordpass e 1Password na conferência de hacking DEF CON 33. Em postagem no seu site, ele detalhou os métodos usados pelos invasores, neste caso, clickjacking — quando o usuário clica em elementos indesejados na tela sem saber, dando informações cruciais para os golpistas.

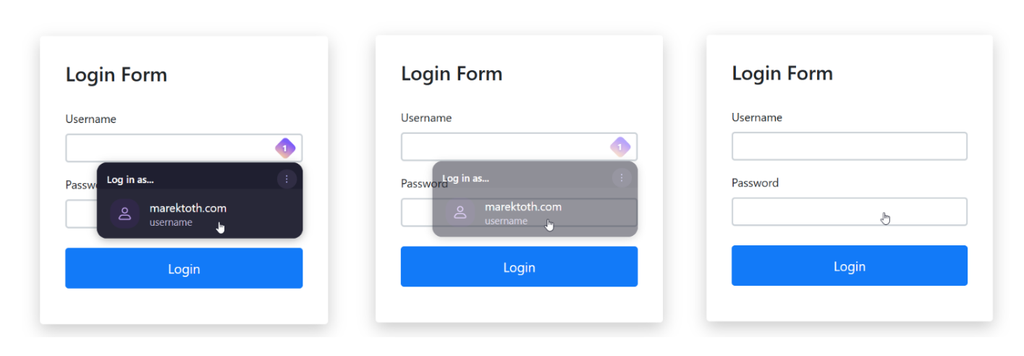

No caso específico, a vulnerabilidade está nas extensões de navegador dos gerenciadores de senha, que, quando não protegidas apropriadamente, permitem a criação de elementos invisíveis na tela. Ao sobrepor o HTML visível, o usuário consegue clicar nos elementos necessários para acessar páginas, como aceite de cookies e captchas, mas acaba cedendo dados como número dos cartões de crédito, códigos de autenticação de dois fatores (2FA) e credenciais de acesso.

O clickjacking nos gerenciadores

Marek Tóth descreveu os métodos dos criminosos com detalhes, focando nas duas técnicas principais de invasão: por iframe ou DOM, injetando elementos HTML maliciosos nos documentos da extensão. Com isso, o que seria o funcionamento normal do gerenciador de senha acaba fazendo com que o usuário forneça os dados do aplicativo para os hackers — gerenciadores de senha podem guardar não só as credenciais de acesso, mas, em alguns casos, dados dos cartões de crédito, endereço e mais.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Engenhoso, o ataque consegue identificar qual gerenciador de senha é utilizado e se adaptar para o roubo, mesmo se a pessoa trocar de gerenciador rapidamente. Tóth testou 11 dos mais conhecidos e utilizados gerenciadores do mercado:

- 1Password;

- Bitwarden;

- Dashlane;

- Enpass;

- Keeper;

- iCloud Passwords;

- LastPass;

- LogMeOnce;

- NordPass;

- ProtonPass;

- RoboForm.

O hacker ético teve as descobertas validadas pela empresa de cibersegurança Socket e avisou todas elas das vulnerabilidades em abril deste ano, meses antes de divulgar publicamente. De forma preocupante, algumas empresas fizeram pouco caso do relatório, como 1Password e LastPass, que o chamaram de “apenas informativo” ou “fora do âmbito”, dizendo que clickjacking é um risco geral da internet.

Já a Bitwarden minimizou a gravidade do aviso, mas voltou atrás e relatou que a versão 2025.8.0 já irá ter correções dos erros de segurança. A LogMeOnce, por outro lado, sequer respondeu. Dashlane, NordPass, ProtonPass, Keeper e RoboForm atualizaram as extensões para corrigir as vulnerabilidades, mas versões anteriores ainda podem estar prejudicadas. Até o momento, são elas:

- 1Password 8.11.4.27;

- Bitwarden 2025.7.0;

- Enpass 6.11.6;

- iCloud Passwords 3.1.25;

- LastPass 4.146.3;

- LogMeOnce 7.12.4.

Marek deu algumas dicas tanto para as empresas quanto para os usuários se protegerem. O principal é desativar a função de preenchimento manual — é através dela que a sua senha é alimentada para os golpistas. O preenchimento automático permite circundar o problema, mas o ideal mesmo é copiar e colar a senha sem o uso do aplicativo. Não é prático, mas é mais seguro.

Garanta, também, que a sua versão da extensão em questão é a mais atual, já que muitas empresas corrigiram o problema, mas você não terá acesso à correção se estiver desatualizado. Segundo cálculos do hacker ético, até 40 milhões de pessoas podem ter ficado vulneráveis aos ataques.

Veja também:

- Ataque hacker ao Google expõe 2,5 bilhões de usuários

- Dell confirma ataque hacker e roubo de dados de plataforma de testes

- Prejuízo de R$ 1 bilhão: hackers atacam empresa ligada ao sistema financeiro

VÍDEO | 7 ataques hacker que entraram para a história [Top Tech]

Leia a matéria no Canaltech.