Um novo golpe de phishing se aproveita de links legítimos do office.com, redirecionados através de publicidade falsa, para roubar o login do Microsoft 365 de usuários — o truque está em evitar a detecção padrão de endereços maliciosos e a verificação multifator (MFA) usada pela empresa.

- Phishing com IA: como se proteger dos golpes digitais mais sofisticados

- Microsoft é a marca mais usada em phishing, mostra levantamento

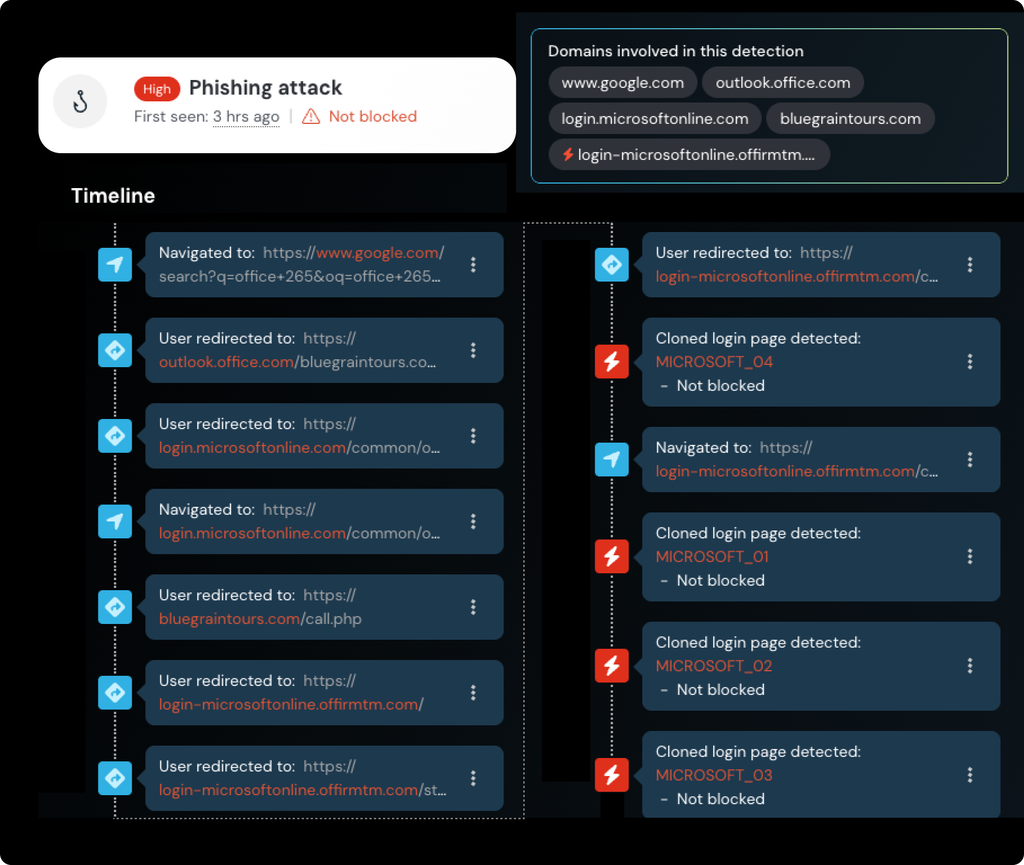

O ataque foi identificado pela Push Security, empresa de soluções em cibersegurança, já que seus clientes estavam entre os alvos. A página de phishing em si não apresentava elementos maliciosos, o que dificultava sua detecção. Em um dos casos analisados, o usuário fez uma busca por “Office 265” (erro de digitação na busca por Office 365) e clicou em um link patrocinado malicioso.

Aproveitando a infraestrutura da Microsoft

Inicialmente, após clicar na publicidade falsa, o usuário realmente era redirecionado para o site do Microsoft Office, o que permitiu burlar verificações de segurança. Os hackers usaram o ADFS, um sistema de login único (SSO) da Microsoft que permite aos clientes acessarem vários aplicativos com um único acesso.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Criando um domínio próprio através desse método, o usuário era redirecionado para bluegraintours[.]com, que redirecionava novamente para uma página de phishing.

O próprio site bluegrainstour não é visível aos usuários, mas os hackers o preencheram com postagens falsas e detalhes o bastante para que detectores automáticos de golpe considerassem o domínio legítimo. Para completar, a página ainda continha restrições que só levavam o cliente para a página de phishing se fosse considerado um alvo válido — do contrário, ele era redirecionado para o verdadeiro site office.com.

Segundo o CPO da Push Security, Jacques Louw, os alvos não eram pessoas específicas da indústria, mas provavelmente um teste dos hackers para verificar a viabilidade de novos tipos de ataque.

O ADFS da Microsoft já havia sido usado em outras campanhas de phishing, mas a novidade neste caso foi a imitação da página de login para o roubo de credenciais. Como os ataques vieram de publicidade maliciosa, é recomendado que empresas verifiquem os parâmetros de redirecionamento de publicidades da Google que levem ao office.com, o que pode revelar domínios golpistas.

Aos usuários, cuidado com links publicitários — prefira clicar nos resultados orgânicos mais abaixo, sem tags de “ad” e afins.

Leia mais:

- Nova técnica cria “phishing perfeito” para roubar contas do Microsoft 365

- Quais são as principais vítimas de ataques de phishing?

- O que é phishing?

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Leia a matéria no Canaltech.