Pesquisadores de inteligência da Amazon descobriram e frearam uma campanha hacker feita pelo grupo Midnight Blizzard, que é patrocinado pelo estado russo. Também conhecida como APT29, a organização tentava acessar contas e dados do Microsoft 365, usando uma técnica conhecida como Oásis. Nela, busca-se replicar sites que os criminosos acreditam que os alvos costumam acessar, fazendo com que roubo de senhas e autorizações de dispositivos maliciosos passem despercebidos.

- Nova técnica hacker rouba senha da Microsoft através de publicidade falsa

- Alerta: botnet massiva ataca contas Microsoft 365 no Brasil e no mundo

Ligações foram descobertas entre o APT29 e o Serviço de Inteligência Externa russo (SVR), grupo conhecido pelos métodos de phishing que já atingiram desde a Hewlett Packard e o TeamViewer a embaixadas europeias pelo mundo. Ao estudar a infraestrutura usada pelo grupo, especialistas da Amazon descobriram vários domínios sendo usados na mais recente campanha hacker.

O ataque da ATP29

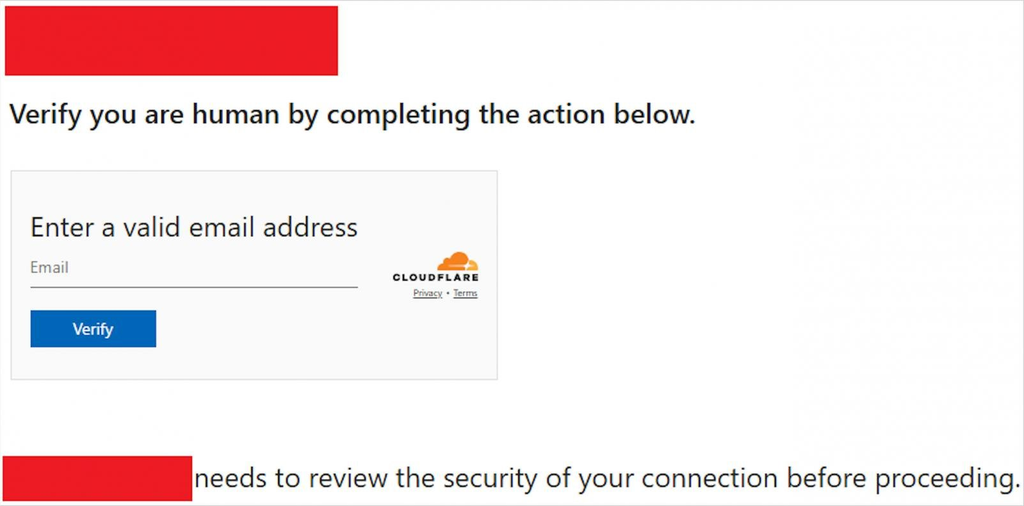

Segundo a Amazon, os cibercriminosos comprometeram diversos sites legítimos e esconderam o código maliciosos sob codificação base64. O truque estava na randomização, que redirecionava aproximadamente 10% dos visitantes dos domínios afetados a outros domínios que imitavam a página de verificação do Cloudflare, como findcloudflare[.]com e cloudflare[.]redirectpartners[.]com.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Em relatório, os especialistas falaram sobre o uso de um sistema baseado em cookies para evitar que o mesmo usuário fosse redirecionado várias vezes, diminuindo as suspeitas. Quem acessou a página falsa do Cloudflare foi guiado a um fluxo de autenticação falso da Microsoft, com códigos maliciosos programados para fazer o usuário autorizar dispositivos dos hackers.

Após descobrir o mecanismo, a Amazon isolou as instâncias EC2 usadas pelos cibercriminosos, trabalhando junto à Cloudflare verdadeira e à Microsoft. A APT29 ainda tentou mover a infraestrutura para outros servidores na nuvem, mas os pesquisadores seguiram rastreando e interromperam as atividades criminosas.

De acordo com a empresa, a campanha não comprometeu a infraestrutura ou impactou os serviços da Amazon, e recomenda aos usuários que verifiquem os pedidos de autorização de qualquer dispositivo. Também calha habilitar autenticação de dois ou mais fatores e evitar executar comandos copiados de páginas da web em qualquer dispositivo.

Veja mais:

- Dados de 30 milhões de usuários Microsoft podem ter sido roubados; empresa nega

- Office 365 traz protocolo de segurança para evitar violação de e-mails

- Brasil lidera ranking de ciberataques na América Latina, aponta Netscout

VÍDEO | Como escolher uma VPN SEGURA?

Leia a matéria no Canaltech.