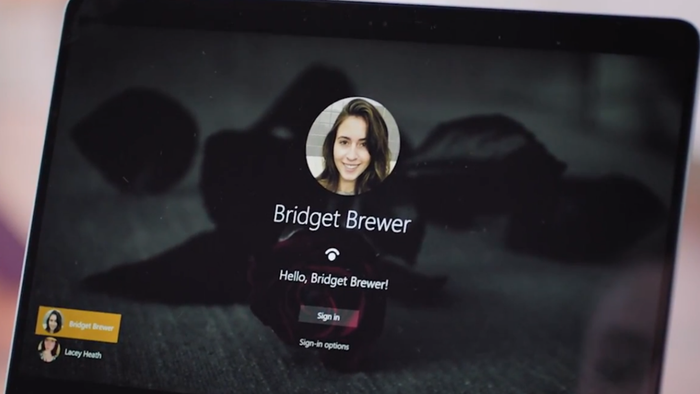

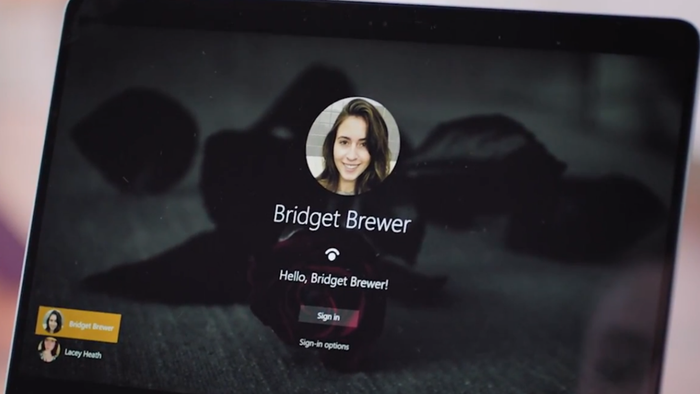

Pesquisadores de cibersegurança da empresa ERNW revelaram uma nova técnica usada por hackers para acessar o computador de vítimas — é uma falha crítica no Windows Hello, ferramenta de login do sistema operacional que permite usar o próprio rosto do golpista para entrar.

- Veo3 pode ser usado para enganar sistemas de reconhecimento facial

- Falha no Windows Hello permite login com rosto de outra pessoa

A vulnerabilidade surgiu menos de dois meses depois da revelação de um problema com o Face Swap, onde uma técnica menos requintada também permitia que cibercriminosos acessassem o PC de usuários de Windows. A mesma empresa reportou o caso em julho deste ano.

Hackeando o Windows Hello

O novo ataque, chamado pelos especialistas de Faceplant, foi revelado na conferência Black Hat 2025, nos Estados Unidos. Os pesquisadores mostraram como os hackers, através dos privilégios de administrador, conseguem burlar totalmente o login por reconhecimento facial do Windows. Primeiro, é necessário cadastrar o próprio rosto em qualquer computador que gere um modelo biométrico.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Um modelo biométrico é uma espécie de representação digital do rosto, criada pelo computador quando se cadastra o rosto ou digital do usuário. É o que o sistema usa para identificar esses elementos quando tentamos acessar a máquina usando ferramentas de reconhecimento, como o Windows Hello.

Os cibercriminosos, então, descriptografam e extraem o modelo do próprio rosto e, em seguida, injetam esse modelo na base de dados da biometria da vítima no computador alvo. Isso permite que os hackers se passem pelo usuário usando o próprio rosto, algo bem mais complexo do que a técnica Face Swap.

No ataque anterior, os golpistas trocavam identificadores — tags que identificam os modelos — entre duas contas de usuário já cadastradas no mesmo dispositivo para permitir a invasão. Vale lembrar que, para que tudo funcione, o hacker precisa primeiro de permissões de administrador, adquiridas através do uso de malwares e phishing, por exemplo. Para evitar o golpe, siga as dicas de sempre: desconfie de mensagens premiadas ou urgentes e use autenticação por dois fatores ou mais.

Confira também:

- Hackers roubam dados de reconhecimento facial de polícia fronteiriça dos EUA

- Fraudes com deepfake: como golpistas burlam biometria no Gov.br

- Hackers utilizam foto de impressão digital pra driblar segurança de smartphones

VÍDEO | NÃO USE O DESBLOQUEIO FACIAL DO CELULAR #Shorts

Leia a matéria no Canaltech.