Pesquisadores de segurança da Bitdefender monitoraram uma campanha hacker persistente, vinda desde 2024 e diversificando sua atuação: começando com Facebook Ads, o golpe promete acesso gratuito à versão premium da plataforma de trading e acompanhamento do mercado financeiro TradingView. Agora, também foi vista atividade dos hackers no YouTube e Google Ads.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

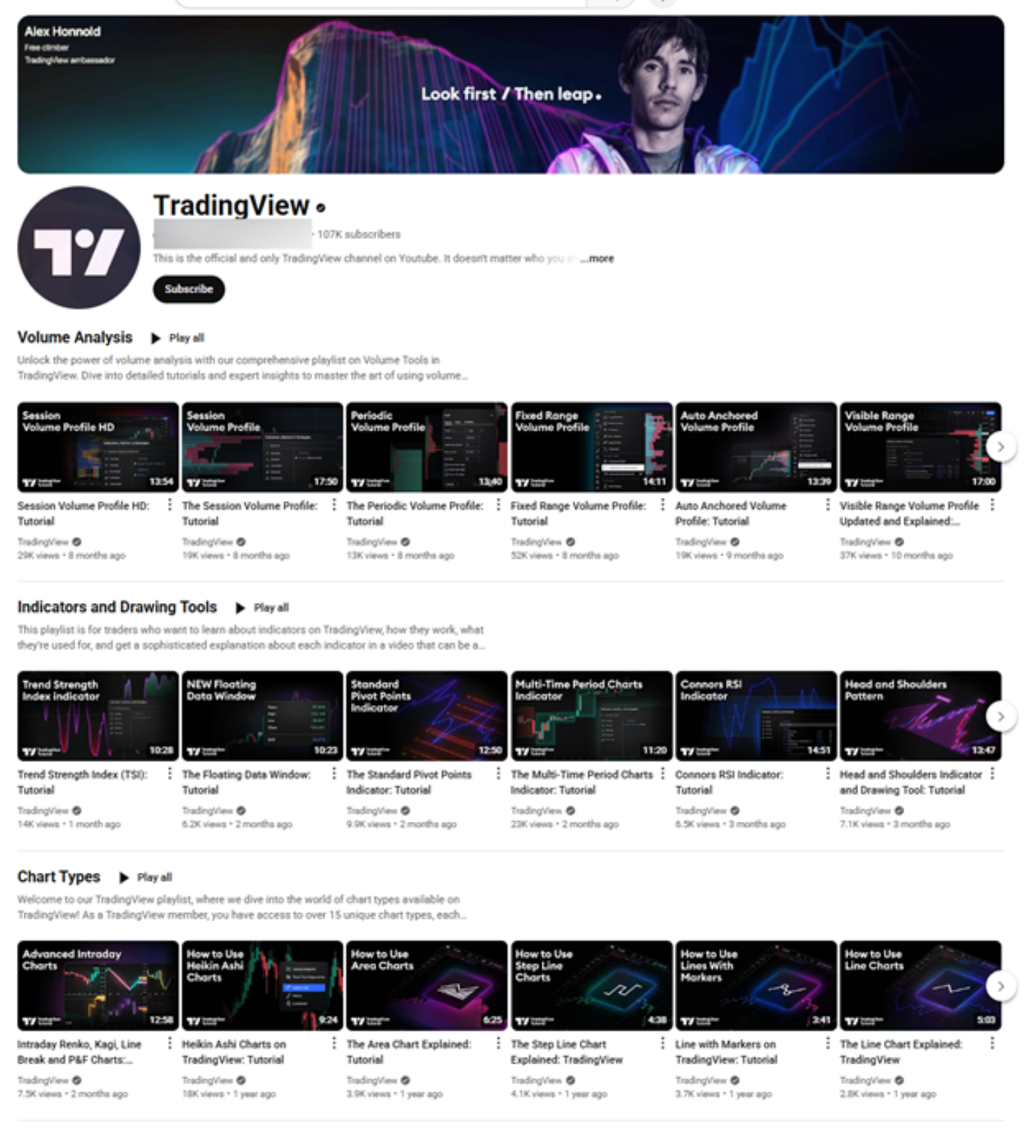

O ataque, segundo análises, tem várias camadas, já que os hackers invadiram a conta de anunciante da Google de uma agência de design na Noruega para veicular a publicidade falsa no YouTube. Todo o canal teve o conteúdo deletado e substituído por uma identidade visual que imitava a TradingView, tendo também o selo de verificação da plataforma de vídeos, ajudando a dar legitimidade.

Golpe publicitário elaborado

A modificação do canal de YouTube roubado foi completa, usando logos, banners e elementos visuais da TradingView verdadeira, até mesmo linkando playlists do canal original, embora sem ter vídeos próprios. Todos os vídeos eram não listados e o canal registrava apenas 96 visualizações públicas, usando, também, um @ diferente.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

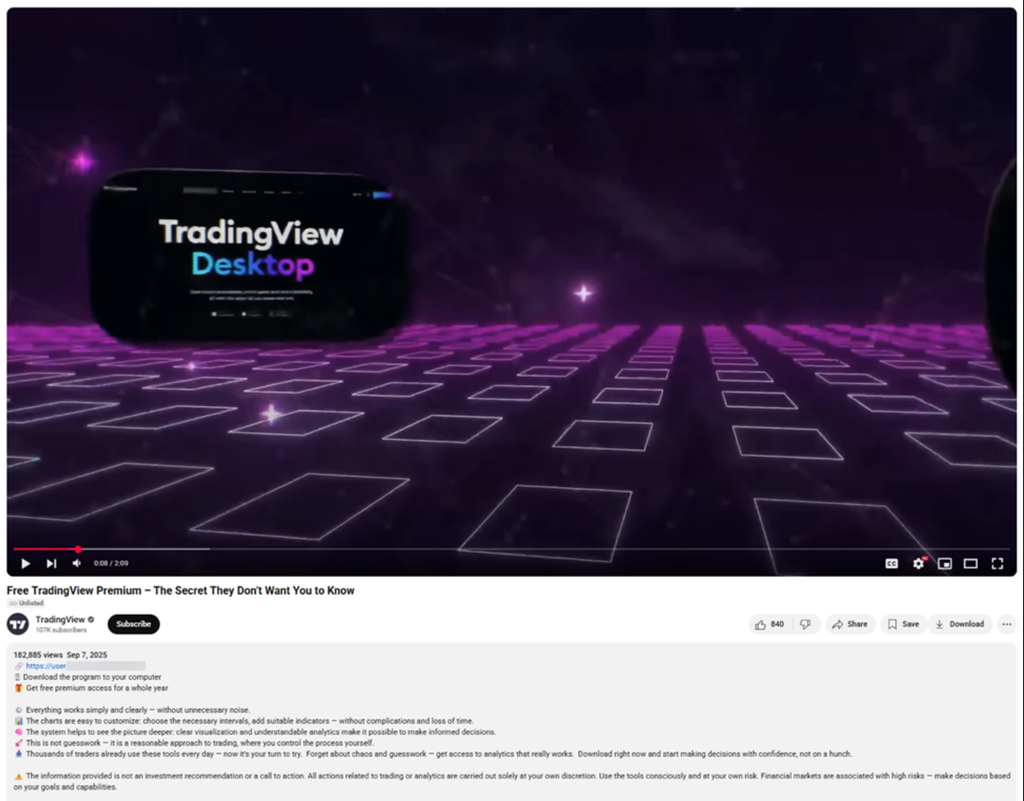

Um vídeo falso, chamado “Trading View Premium Grátis — Método Secreto Que Eles Não Querem Que Você Saiba” angariou mais de 182 mil visualizações com campanhas agressivas de publicidade.

No vídeo em si, era exibido apenas conteúdo mencionando as capacidades do aplicativo TradingView, mas a descrição continha o link de download de um executável malicioso. Como o vídeo não era listado, não aparecia em buscas e evitava que usuários reportassem o vídeo ou que a plataforma moderasse o conteúdo. Para terem acesso ao canal, é provável que alguém da equipe tenha caído num e-mail de phishing.

Os especialistas notaram evoluções no malware em si, que agora inclui um arquivo grande, de 700 MB, usado para baixar os vírus — o tamanho evita que análises automatizadas notem a ameaça. Ele também verifica se o computador usa máquina virtual ou outras medidas de segurança, classificando o usuário como um alvo válido ou não. Caso não seja alvo, o indivíduo era redirecionado para uma página benigna.

Vírus em evolução

Antes usando requests HTTP simples, agora o vírus usa websockets, ofuscando os scripts do front-end para dificultar a investigação por antivírus e profissionais da área. O código, no final, usava o arquivo https://jimmywarting.github.io/StreamSaver.js para entregar o vírus ao usuário, além de PostHog e vários aplicativos de publicidade para alcançar vítimas, indo de Google a Microsoft e Adprofex.

Antes usando um installer.exe, o vírus também passou a funcionar com a tarefa EdgeResourcesInstallerV12-issg, o que adicionava exceções no Windows Defender para evitar a detecção. O arquivo final é chamado Trojan.Agent.GOSL, também conhecido como JSCEAL ou WeevilProxy, que rouba arquivos sensíveis do usuário e possui capacidades de acesso remoto.

Com isso, é possível tirar capturas de tela do computador, registrar tudo que é digitado e roubar carteiras de criptomoeda. Até 500 domínios e subdomínios foram ligados à infraestrutura dos hackers, com amostras de versões para macOS e Android sendo vistas pelos pesquisadores. Os ataques ocorrem em diversas línguas, principalmente inglês, vietnamita e tailandês.

Caso você veja publicidades que lhe interessem no YouTube, preste atenção no @ do canal e quantidade de inscritos, e veja se o vídeo em questão está listado ou não. Sempre baixe softwares direto do site oficial, nunca de links de terceiros ou publicidades, e reporte atividade suspeita ao YouTube ou Google Ads.

Veja mais:

- O que é firewall e como ele funciona?

- O que é uma vulnerabilidade de dia zero (Zero-Day)?

- Criptografia para iniciantes: o que é e por que é importante?

VÍDEO | COMO SE PROTEGER DE ANÚNCIOS FALSOS NA INTERNET? #Shorts

Leia a matéria no Canaltech.