Os automóveis modernos estão cada vez mais tecnológicos, conectados via Wi-Fi, Bluetooth e outras tecnologias: basicamente um aparelho de internet das coisas (IoT) com rodas. Embora venha para melhorar o uso do carro e permitir situações cômicas, como hackear o painel para rodar DOOM, a tecnologia também permite invasões muito menos bem-humoradas.

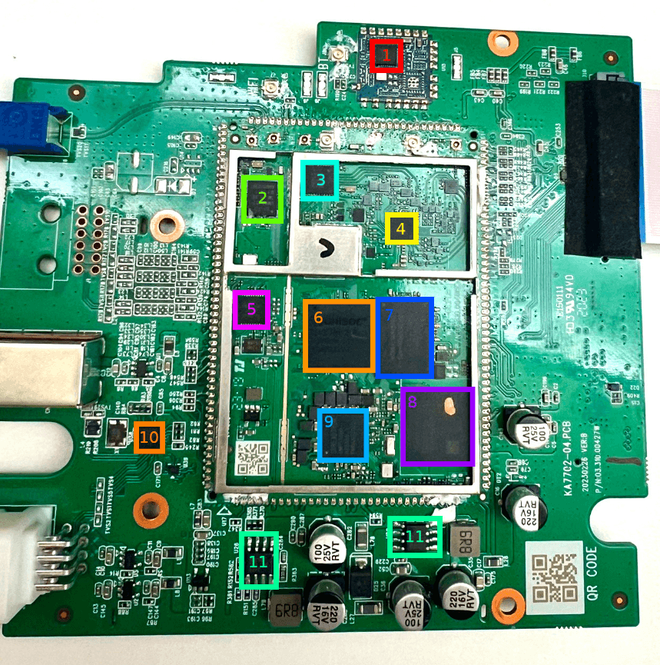

Carros que possuem integração system-on-a-chip (SoC), especialmente combinando processadores de comunicação e aplicativos para gerenciar funções do veículo, ficam particularmente vulneráveis. O problema fica, especificamente, no Unisoc UIS7862A. Esse chip integra um modem responsável por conexões 3G, 4G e 5G, mas abre a porta para invasões digitais.

Hackeando o painel do carro

Uma vez no sistema do veículo, cibercriminosos podem se mover lateralmente até o processador de aplicativos, tomando controle do sistema operacional todo e comprometendo os dados do usuário. Analistas da empresa Securelist foram os responsáveis por identificar uma falha crítica no protocolo RLC 3G do modem de carros modernos.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

O problema reside no mecanismo de fragmentação de pacotes de dados, que não possui checagem de limites adequada. Tecnicamente, a raiz está num transbordamento (overflow) de buffer baseado em empilhamento (stack), na função que analisa Unidades de Serviço de Dados. O protocolo permite que um número ilimitado de cabeçalhos opcionais seja adicionado em um pacote.

O algoritmo processa, sequencialmente, os cabeçalhos, e escreve os dados em uma variável stack. A profundidade limite é de 0xB4 bytes, mas o pacote malicioso consegue chegar a 0x5F0 bytes: isso quer dizer que um hacker consegue transbordar o limite ao enviar um único pacote mal-formado com cabeçalhos o suficiente para ultrapassar o limite. A ação acaba sobrescrevendo o endereço de retorno.

Com programação orientada a retorno, os pesquisadores de segurança conseguiram contornar as restrições não executáveis, construindo uma cadeira que redireciona o gerenciador de comando AT+SPSERVICETYPE e permitindo a transferência de dados à memória RAM. Assim, é possível que atacantes executem seus próprios códigos no carro, comprometendo o kernel do Android e rodando qualquer programa no painel.

Confira também no Canaltech:

- IoT segura: solução brasileira promete evitar fraudes em cidades inteligentes

- Natal do crime: novo malware SantaStealer rouba navegadores e criptomoedas

- Polícia prende jovem de 18 anos que coagia meninas a se automutilarem no Discord

VÍDEO | Seu celular é smart, e seu carro? Conheça o BYD Dolphin Mini!

Leia a matéria no Canaltech.