Com a popularização da IA, assistentes de programação também entraram na onda, usando a tecnologia para sugerir códigos, explicar erros, escrever funções e revisar requisições de pull, só para citar algumas funções. Como muitos desses add-ons funcionam, é comum instalá-los e dar permissões de acesso aos arquivos de trabalho sem pensar muito. Alguns assistentes, no entanto, abusam das permissões para atividades maliciosas.

Em um estudo sobre o assunto, pesquisadores da Koi Security identificaram duas extensões do VS Code que, juntas, somam 1,5 milhões de instalações: apesar de funcionar como o esperado, elas coletam todos os arquivos abertos pelo desenvolvedor, registram todas as edições no código e enviam tudo isso para servidores na China. A campanha foi chamada, pela empresa, de MaliciousCorgi.

Assistência de IA, mas a que custo?

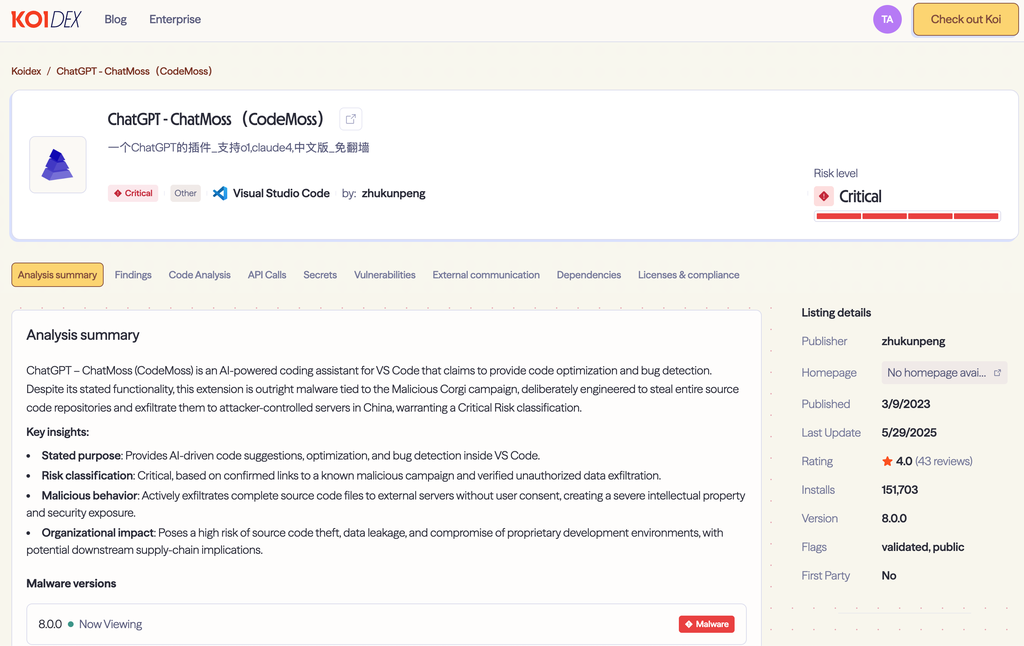

Ambas as extensões maliciosas — ChatGPT – 中文版 e ChatMoss (CodeMoss) — são vendidas como assistentes de código com IA, e realmente funcionam, mas também contêm o mesmo trecho malicioso na sua fonte. É um spyware que, justamente pelas funções propagandeadas, precisa do acesso aos arquivos do usuário. As ferramentas supostamente leriam apenas 20 linhas do código a partir da posição do cursor para sugerir autocomplete.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Ao invés disso, no entanto, é lido todo o documento, bastando apenas abrir o arquivo, sem interação necessária. Além disso, modificações feitas também são registradas, e tudo é codificado em Base64 e enviado a uma webview com iframe escondido. Para piorar, há uma função capaz de acionar a coleta de arquivos em massa quando os golpistas desejarem: um campo jumpUrl usa JSON para execução imediata.

Para saber se vale a pena coletar os arquivos, uma webview escondida da extensão usa quatro SDKs de analytics comerciais, fazendo um perfilamento do programador: Zhuge.io, GrowingIO, TalkingData e Baidu, que observam o comportamento da vítima, fazem uma “biometria” dos dispositivos (fingerprinting) e monitoram as interações. A partir do perfil criado, que inclui companhia em que trabalho, projetos importantes e trabalhos atuais, é decidido se vale a pena roubar os arquivos.

A backdoor controlada pelo servidor consegue coletar 50 arquivos com apenas um comando, baseado em qual vítima é mais valiosa. Segundo a Koi Security, é preciso prestar mais atenção nas ferramentas usadas no trabalho, já que as extensões possuem avaliações positivas, foram aprovadas pelos marketplaces e realmente funcionam. Verificações mais profundas, incluindo pelas lojas de aplicativos, são essenciais na era da IA.

Confira também:

- Novo “paraíso” dos hackers: América Latina vira região mais atacada do mundo

- Atualize agora: Notepad++ corrige falha que distribuiu malware por meses

- Tinder, OkCupid e Hinge: grupo hacker vaza dados de 10 milhões de usuários

VÍDEO | Entenda Como o n8n Simplifica a Automação Digital com Inteligência Artificial

Leia a matéria no Canaltech.