Parte principal da vida online dos internautas há muito tempo, os roteadores têm sido alvos principais de hackers em busca de construir botnets e invadir dispositivos para fins maliciosos. Pesquisadores da Cisco Talos descreveram uma das campanhas relacionadas a eles, a DKnife, ativa desde ao menos 2019.

- Você faz parte de uma botnet? Descubra com esta ferramenta gratuita

- Qual a diferença entre modem e roteador?

O kit de ferramentas hacker em questão consegue monitorar, gravar e mudar os dados que passam por todos os computadores e celulares conectados à rede, com uma persistência invejável: servidores de comando e controle dos cibercriminosos continuavam ativos até janeiro deste ano, gerenciando os aparelhos comprometidos por anos a fio.

Como funciona o DKnife

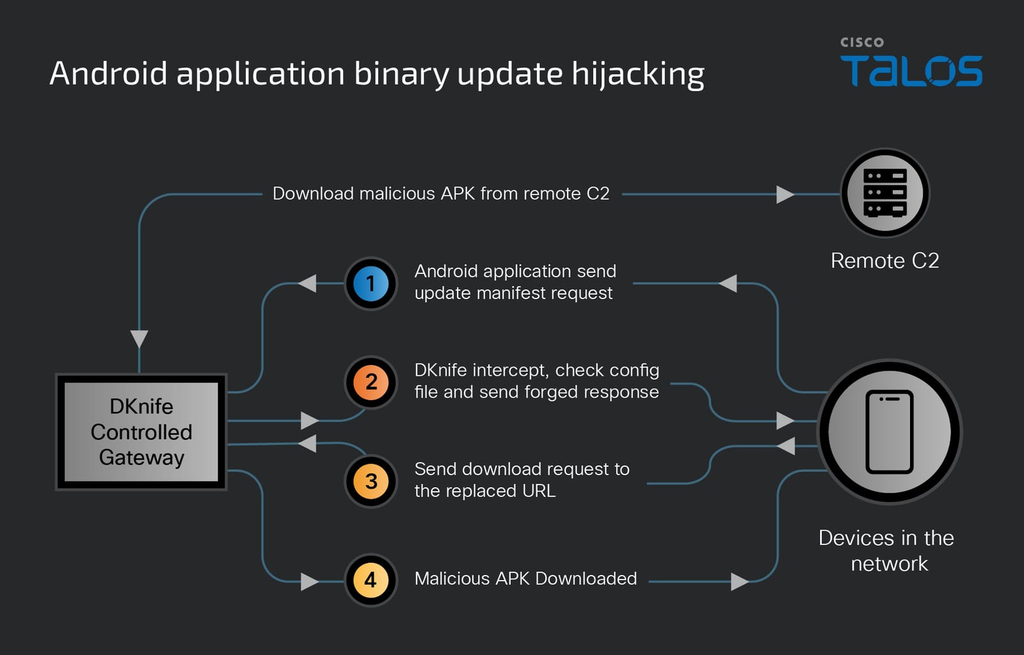

Uma das principais táticas usada pelo ecossistema do malware se chama adversary-in-the-middle (AitM), onde os malwares no dispositivo final interceptam atualizações legítimas requeridas pelos aplicativos e as trocam por outros vírus em questão de segundos. Os pesquisadores descreveram diversas funções do DKnife:

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

- dknife.bin: motor principal que lê o conteúdo dos dados que trafegam na rede;

- postapi.bin: função de relatório que envia os dados roubados e eventos aos hackers;

- mmdown.bin: atualizador feito para renovar arquivos maliciosos no Android;

- sslmm.bin: proxy reverso que desencripta comunicações seguras para roubar senhas de e-mail;

- yitiji.bin: seu nome em chinês significa “todos em um”, e serve para criar uma rede oculta no roteador para tráfego malicioso;

- remote.bin: cria uma VPN privada para acesso remoto dos hackers;

- dkupdate.bin: módulo que mantém outros atualizados e funcionando.

Também foi descoberto que o DKnife consegue monitorar atividades em aplicativos de mensagens como WeChat e Signal, mesmo em chamadas de vídeo, e, para permanecer oculto, o malware identifica tráfego de antivírus para encerrar suas atividades, impedindo que o usuário atualize defesas ou seja alertado da invasão.

Embora os alvos principais sejam chineses, a ferramenta mostrou claros sinais de evolução e colaboração com backdoors como a WizardNet, que se espalhou pelo Camboja, Filipinas e Emirados Árabes Unidos. Como afeta roteadores, o vírus tem potencial de invadir todos os dispositivos, de celulares a geladeiras inteligentes. Para combatê-lo, é necessário atualizar o firmware de todos os aparelhos e desabilitar gerenciamento remoto nas configurações, fechando as principais portas de invasão dos hackers.

Leia também:

- Especialistas alertam para falhas de segurança críticas no Moltbook

- WhatsApp GB, jogos grátis e mods: por que baixar apps fora da loja é uma cilada?

- Por que TVs e TV Box são as preferidas dos hackers?

VÍDEO | O que você precisa saber antes de comprar um roteador

Leia a matéria no Canaltech.