Em comunicado, a ASUS confirmou que uma brecha em empresa terceirizada expôs dados após o vazamento de amostras do ransomware Everest, cujos hackers responsáveis afirmam ter invadido ASUS, ArcSoft e Qualcomm.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

Segundo a ASUS, foram expostos códigos-fonte de câmeras de celulares, mas o incidente não afetou produtos, sistemas internos ou dados de usuários. A empresa ainda afirma que segue fortalecendo a segurança de sua cadeia de suprimentos de acordo com os padrões de cibersegurança atuais.

Grupo Everest e seu hack

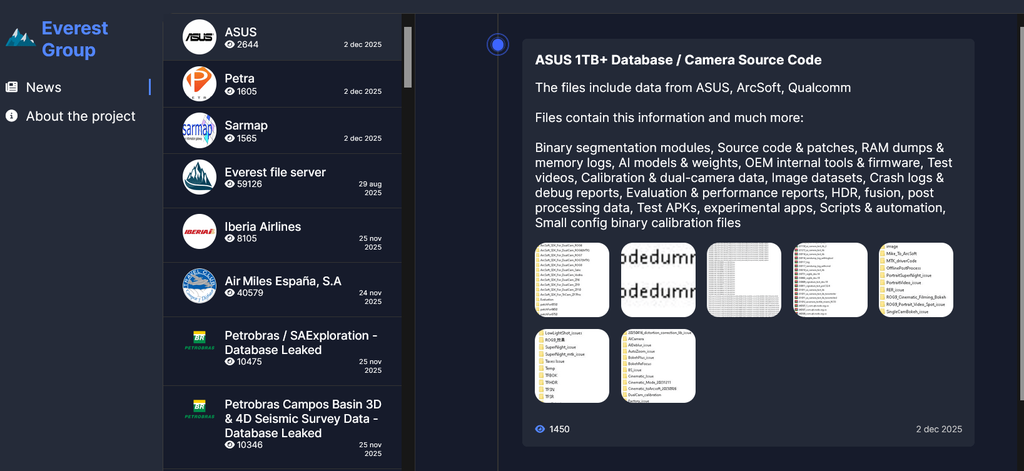

Na última terça-feira (2), o grupo Everest adicionou a ASUS ao seu site informativo no Tor, onde são expostos os dados roubados de empresas afetadas pelo ransomware. Os cibercriminosos incluíram a seguinte mensagem (em tradução livre):

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

“Os arquivos incluem dados da ASUS, ArcSoft e Qualcomm

Arquivos contém estas informações e muito mais:

Módulos de segmentação binários, patches e código-fonte, logs de memória e dumps de RAM, modelos de IA, ferramentas internas e firmwares de OEM, vídeos de teste, calibragens e dados de câmeras duais, bases de dados de imagem, logs de crash e relatórios de debug, avaliações e reportes, HDR, fusões, dados de pós-processamento, APKs de teste, aplicativos experimentais, scripts e automações, pequenos arquivos binários de calibragem”.

Segundo os hackers, foi roubada uma base de dados de 1 TB, com imagens de alguns documentos sendo postadas como prova da invasão.

Como códigos referentes a módulos de câmeras da ASUS foram vazados, nesse momento algum ator malicioso possui o blueprint completo de hardware da empresa, ou seja, de equipamentos usados por empresas e residências domésticas. Isso, segundo especialistas, pode ser usado em ataques hacker explorando eventuais vulnerabilidades em celulares, por exemplo.

Confira também:

- Recebeu um link suspeito? Veja como verificar se ele é legítimo

- PF investiga casos de vazamento de fotos íntimas e abuso infantojuvenil

- Trojan bancário no WhatsApp e malware para Android ameaçam usuários brasileiros

VÍDEO | 7 ataques hacker que entraram para a história [Top Tech]

Leia a matéria no Canaltech.