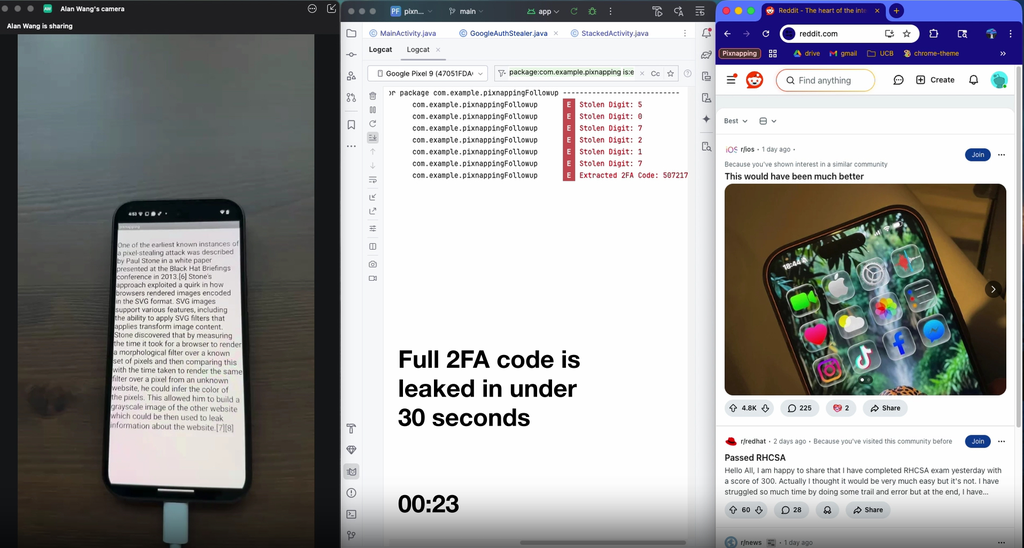

Pesquisadores de segurança das Universidades da Califórnia, Carnegie Mellon e Washington descobriram falhas em celulares Android que permitem roubar códigos de autenticação por duas etapas (2FA), linhas do tempo do Google Maps e outros dados sensíveis. O ataque é feito pixel-a-pixel e recebeu o nome de Pixnapping.

O Pixnapping é um tipo de ataque de canal lateral, onde vulnerabilidades do próprio sistema são exploradas para a atividade maliciosa. Ele contorna ferramentas de mitigação de navegadores e redireciona dados de aplicativos como Google Authenticator a partir da API do Android e de um canal lateral no hardware, capturando dados de 2FA em questão de 30 segundos.

Roubo de dados e correções

Os pesquisadores notaram o problema em cinco modelos diferentes de celular, tanto da Google quanto da Samsung, mas o sistema de outras marcas também pode ser infectado. O aplicativo malicioso força que pixels da vítima sejam renderizados pela pipeline e aposta na semitransparência do sistema de abas. As versões do Android usadas na pesquisa vão da 13 à 16.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Uma inovação importante do Pixnapping é que ele entra em execução a partir de qualquer aplicativo, mesmo se o app não tiver permissões especiais garantidas pelo arquivo de manifesto.

O caminho lateral explorado é o GPU.zip, que se aproveita de uma ferramenta de compressão nas GPUs integradas modernas (iGPU) para roubar pixels através de filtros SVG. É usada, também, a API do Android responsável por borrar a tela para renderizar os dados alvo.

Em suma, o malware envia pixels dos aplicativos para renderização e os apresenta com uma camada semitransparente, usando o mecanismo que permite a navegação entre aplicativos e atividades no celular. Assim, são roubados códigos de autenticação e outros dados. A Google monitora o problema pelo identificador CVE-2024-48561 e já lançou um patch de correção em setembro.

O problema é que, desde então, foi descoberta uma nova maneira de permitir o Pixnapping, ainda a ser corrigida pela empresa. A falha também permite que hackers saibam se um aplicativo específico está instalado no dispositivo, o que não deveria ser possível desde o Android 11. Esse problema não foi e não será corrigido, segundo a Google.

Veja mais:

- Criptografia para iniciantes: o que é e por que é importante?

- Novo vírus se disfarça de app de VPN e IPTV para roubar sua conta bancária

- Malware se disfarça de WhatsApp, TikTok e YouTube no Android para te espionar

VÍDEO | COMO PROTEGER SEUS DADOS DE HACKERS? #Shorts

Leia a matéria no Canaltech.