Uma vulnerabilidade crítica no WinRAR está sendo explorada ativamente por cibercriminosos para instalar malware em computadores das vítimas sem que elas percebam. A falha de segurança, catalogada como CVE-2025-8088 e com pontuação 8.8 na escala CVSS, permite que arquivos maliciosos sejam extraídos para pastas específicas do sistema operacional quando usuários abrem arquivos aparentemente inofensivos.

- Hackers usam links de convite do Discord para roubar dados

- Falha grave expõe dados sensíveis de usuários de notebooks Dell

Descoberta em julho de 2025 pela ESET, a vulnerabilidade afeta todas as versões do popular compressor de arquivos até a 7.12 e já foi corrigida na versão 7.13, lançada em 30 de julho. O problema explora uma técnica chamada “path traversal” combinada com “Alternate Data Streams” (ADS) para contornar as proteções do software e extrair arquivos executáveis para locais críticos do Windows, como a pasta de inicialização do sistema.

O que torna essa vulnerabilidade perigosa é o fato de o WinRAR não possuir sistema de atualização automática, exigindo que usuários façam o download manual da nova versão. Isso significa que milhões de pessoas ao redor do mundo continuam vulneráveis a ataques que podem comprometer completamente seus computadores apenas por abrirem um arquivo RAR malicioso recebido por e-mail ou baixado da internet.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Entenda a vulnerabilidade do WinRAR em detalhes

A vulnerabilidade do WinRAR é do tipo “path traversal” — também conhecida como directory traversal — que permite aos atacantes manipularem o caminho onde os arquivos são extraídos durante a descompactação. Em condições normais, quando você extrai um arquivo RAR, todos os arquivos contidos nele são salvos na pasta que você especifica. Porém, essa falha permite que cibercriminosos ignorem essa restrição e coloquem arquivos maliciosos em qualquer local do sistema.

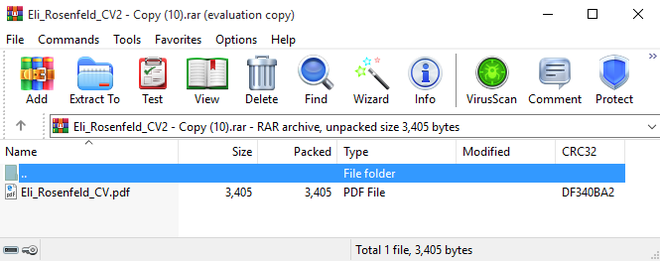

A exploração da falha utiliza uma funcionalidade pouco conhecida do Windows chamada Alternate Data Streams (ADS). Esse recurso permite que arquivos tenham múltiplos fluxos de dados anexados, criando essencialmente “arquivos ocultos” dentro de um arquivo principal. Na prática, os atacantes criam arquivos RAR que aparentam conter apenas um documento inofensivo — como um currículo em PDF —, mas que na verdade carregam dezenas de ADS maliciosos invisíveis para o usuário.

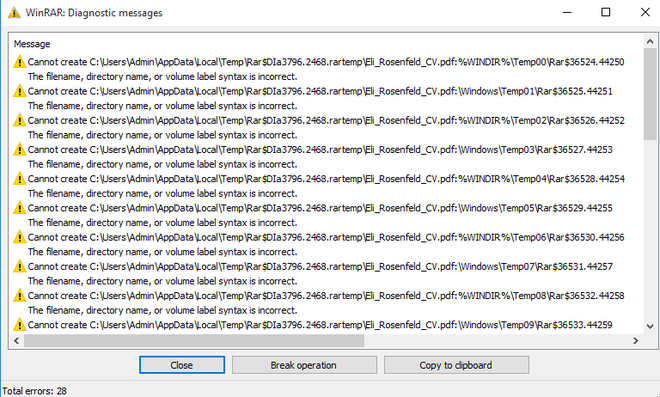

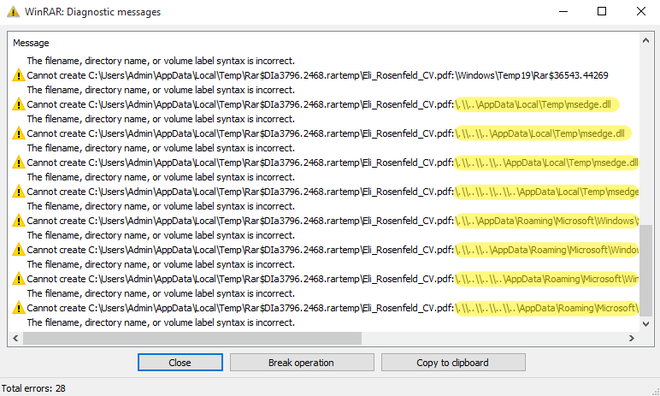

Quando a vítima abre o arquivo no WinRAR, o software extrai não apenas o documento visível, mas também todos os ADS ocultos, depositando-os em locais estratégicos do sistema. Os criminosos utilizam sequências como “……%TEMP%” nos nomes dos arquivos ADS para navegar pela estrutura de diretórios e alcançar pastas críticas como a de inicialização do Windows, garantindo os malwares sejam executados automaticamente no próximo login do usuário.

Para mascarar a atividade maliciosa, os atacantes incluem propositalmente ADS com caminhos inválidos que geram mensagens de erro inofensivas no log do WinRAR. Essas mensagens servem como cortina de fumaça, fazendo com que as vítimas ignorem os avisos genuinamente perigosos sobre arquivos sendo extraídos para locais suspeitos. Apenas usuários que rolarem a tela de erros até o final conseguiriam notar os caminhos maliciosos entre as mensagens de alerta.

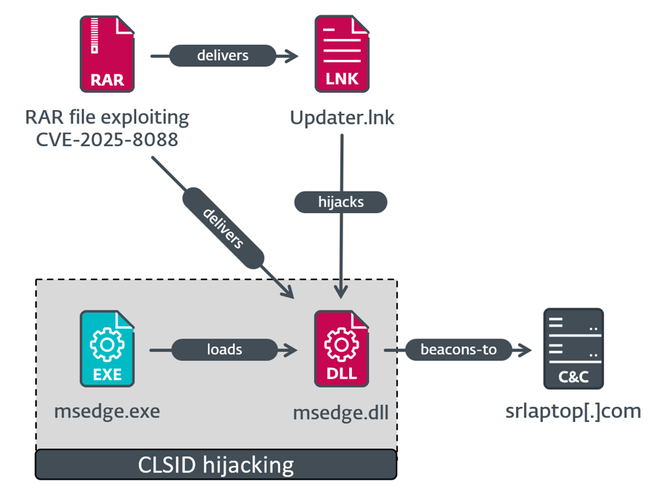

Através dessa técnica, os criminosos conseguem instalar diferentes tipos de malware nos sistemas das vítimas. As campanhas observadas entregaram backdoors como SnipBot, RustyClaw e agentes Mythic — todos capazes de executar comandos remotamente, roubar dados confidenciais e baixar módulos adicionais para expandir o controle sobre as máquinas infectadas. O processo é completamente silencioso após a abertura inicial do arquivo, não exigindo nenhuma ação adicional da vítima.

Grupo hacker tem longo histórico de ataques “zero-day”

Por trás da exploração da vulnerabilidade do WinRAR está o RomCom, um grupo de hackers alinhado à Rússia e conhecido por suas operações sofisticadas contra alvos estratégicos. Também rastreado pelos codinomes Storm-0978, Tropical Scorpius e UNC2596, o RomCom combina atividades de espionagem com operações convencionais de cibercrime, focando no roubo de dados e extorsão através de ransomware.

Esta é a terceira vez que o RomCom é flagrado explorando vulnerabilidades zero-day — falhas de segurança desconhecidas pelos desenvolvedores e, portanto, sem patches disponíveis no momento do ataque. Em junho de 2023, o grupo explorou uma falha no Microsoft Word para atacar entidades governamentais e de defesa na Europa. Já em outubro de 2024, utilizaram uma combinação de vulnerabilidades no Firefox e Windows para distribuir seus backdoors.

O histórico do RomCom mostra um padrão consistente de ataques altamente direcionados usando malwares personalizados. O grupo desenvolve suas próprias ferramentas, incluindo o backdoor SnipBot (também conhecido como SingleCamper), o downloader RustyClaw e o MeltingClaw. Esses malwares são projetados para permanecer ocultos nos sistemas infectados enquanto coletam informações sensíveis e mantêm acesso persistente às redes corporativas.

Nas campanhas envolvendo a vulnerabilidade do WinRAR, o RomCom demonstrou um grande nível de preparação e reconhecimento prévio. Os atacantes incluíram verificações específicas em seus malwares para confirmar se estavam executando nos ambientes corporativos corretos, comparando nomes de domínio das empresas-alvo com valores pré-programados. Essa precisão cirúrgica indica que o grupo realizou extenso levantamento de inteligência antes dos ataques, confirmando o caráter altamente direcionado da operação.

O que fazer para se manter protegido?

A atualização para o WinRAR 7.13 ou superior deve ser feita imediatamente por todos os usuários do software. Esta não é uma recomendação opcional — é uma questão crítica de segurança que pode determinar se seu computador será comprometido por cibercriminosos. Acesse o site oficial do WinRAR e faça o download da versão mais recente, substituindo completamente a instalação anterior.

Essa ação é urgente e necessária, pois o WinRAR não possui sistema de atualização automática, tornando cada usuário individualmente responsável por manter o software seguro. Configure lembretes mensais para verificar atualizações ou considere migrar para alternativas como o 7-Zip, que possui recursos similares e recebe atualizações mais frequentes de segurança.

Adote extrema cautela com arquivos RAR recebidos por e-mail, especialmente aqueles que chegam de remetentes desconhecidos ou com temas relacionados a currículos e oportunidades de trabalho — exatamente a isca usada pelos atacantes do RomCom. Antes de abrir qualquer arquivo compactado suspeito, escaneie-o com um antivírus atualizado e considere usar um ambiente isolado ou máquina virtual para teste.

Mantenha todos os softwares do sistema atualizados, não apenas o WinRAR. Vulnerabilidades como essa frequentemente são combinadas com outras falhas para maximizar o impacto dos ataques. Configure atualizações automáticas sempre que possível e monitore regularmente os softwares que não oferecem essa funcionalidade.

Implemente uma solução de segurança robusta que inclua proteção em tempo real contra malware, firewall ativo e monitoramento de comportamento suspeito no sistema. Ferramentas modernas de segurança conseguem detectar atividades maliciosas mesmo quando elas exploram vulnerabilidades zero-day, oferecendo uma camada adicional de proteção enquanto os patches não estão disponíveis.

Por fim, eduque sua equipe ou família sobre os riscos associados a arquivos compactados e e-mails de phishing. A exploração da falha do WinRAR depende inteiramente da interação humana para ser bem-sucedida — usuários conscientes dos riscos representam a linha de defesa mais eficaz contra esse tipo de ameaça.

Leia a matéria no Canaltech.