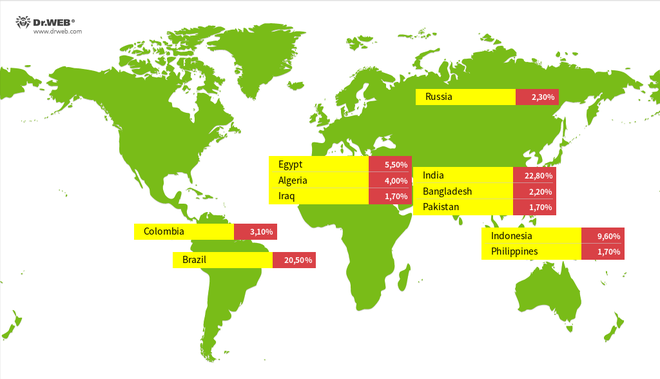

Uma nova ameaça digital está transformando versões falsas do Telegram X em armas para roubar contas e dados pessoais de usuários Android. Batizado de Baohuo, o malware já infectou mais de 58 mil dispositivos em todo o mundo, com o Brasil ocupando a segunda posição entre os países mais afetados — são 12 mil vítimas brasileiras, representando 20,5% do total de infecções globais.

- Qual a diferença do Telegram para o Telegram X?

- Novo recurso do Telegram ajuda a identificar fraudes; veja o que mudou no app

Segundo a empresa de segurança digital Doctor Web, responsável pela descoberta da ameaça, o Baohuo não se limita a smartphones: ele já comprometeu aproximadamente 3 mil modelos diferentes de dispositivos, incluindo tablets, TV boxes e até sistemas de infotenimento baseados em Android. A sofisticação do malware é tamanha que os criminosos conseguem controle total sobre as contas do Telegram roubadas, sem que as vítimas percebam qualquer atividade suspeita.

A escolha do Brasil como um dos principais alvos não é aleatória: os cibercriminosos desenvolveram templates de sites maliciosos especificamente em português, criando páginas que imitam lojas de aplicativos e prometem uma versão aprimorada do Telegram voltada para “chats de vídeo gratuitos” e relacionamentos. Essas páginas fraudulentas são o principal vetor de distribuição do Baohuo por aqui.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Como o Baohuo age e engana as vítimas

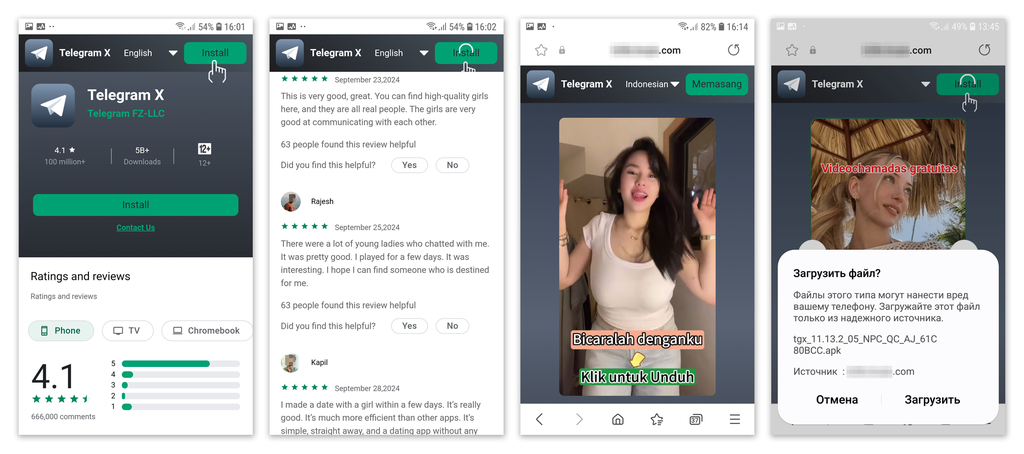

A estratégia de distribuição do Baohuo no Brasil é meticulosamente planejada. Os criminosos usam anúncios dentro de apps para atrair potenciais vítimas, prometendo uma experiência diferenciada no Telegram X — uma versão experimental e mais rápida do mensageiro. Quando os usuários clicam nesses banners, são mandados para sites maliciosos que simulam lojas de aplicativos legítimas.

Esses sites fraudulentos apresentam um nível preocupante de elaboração. Eles exibem avaliações falsas de usuários supostamente satisfeitos, capturas de tela manipuladas mostrando chamadas de vídeo e mensagens promocionais sobre facilidades para encontrar parceiros de conversa. A Doctor Web identificou que essas páginas têm até seleção de idioma, mas as imagens promocionais permanecem as mesmas independentemente da língua escolhida — um detalhe que pode ajudar os mais atentos a identificarem a fraude.

Além dos sites maliciosos, a ameaça se espalhou para repositórios legítimos de aplicativos. O Baohuo foi encontrado em plataformas como APKPure, ApkSum e AndroidP. Em um caso, a versão trojanizada do Telegram X estava disponível no APKPure como se tivesse sido publicada pelo desenvolvedor oficial do app, apesar das assinaturas digitais serem completamente diferentes.

A campanha maliciosa começou em meados de 2024 e mantém atualmente cerca de 20 mil conexões ativas de dispositivos infectados. A escolha do público brasileiro como alvo prioritário indica que os criminosos identificaram no país uma combinação de alta penetração do Telegram com usuários potencialmente menos atentos para golpes envolvendo aplicativos falsificados.

Anatomia de uma ameaça sofisticada

O Android.Backdoor.Baohuo.1.origin — nome técnico completo do malware — é um marco nas ameaças para Android. Os pesquisadores da Doctor Web identificaram três variações principais da praga, cada uma empregando técnicas distintas de infiltração no sistema do Google.

Na primeira variação, os criminosos incorporam o backdoor diretamente no arquivo DEX executável principal do mensageiro. A segunda versão utiliza a ferramenta LSPatch para carregar dinamicamente o código malicioso como um patch sobre o arquivo executável. Já a terceira coloca o backdoor em um arquivo DEX separado no diretório de recursos do aplicativo, carregando-o de forma dinâmica durante a execução.

Independentemente da versão, o Baohuo inicializa assim que o Telegram X é aberto; para o usuário, o mensageiro funciona normalmente. A genialidade e o perigo da abordagem residem justamente nisso: a vítima interage com um aplicativo aparentemente legítimo enquanto os criminosos têm controle total sobre suas funcionalidades nos bastidores.

Para executar ações que não interferem diretamente com as funcionalidades principais do mensageiro, o malware utiliza “espelhos” — cópias pré-fabricadas dos métodos necessários do Telegram. Essa técnica permite, por exemplo, exibir mensagens de phishing em janelas visualmente idênticas às do Telegram X original, tornando praticamente impossível para o usuário comum distinguir conteúdo legítimo de malicioso.

Quando precisa realizar operações que alteram o comportamento do aplicativo, o Baohuo recorre ao framework Xposed, que modifica dinamicamente os métodos do programa. É através dessa ferramenta que o malware consegue ocultar conversas específicas, esconder dispositivos autorizados na conta e roubar o conteúdo da área de transferência do celular.

Redis: o mecanismo inédito de comando e controle

A verdadeira inovação tecnológica do Baohuo — e o que o torna extremamente perigoso — está no seu sistema de comando e controle. A Doctor Web afirma que este é o primeiro caso documentado de malware para Android que utiliza banco de dados Redis para receber comandos dos criminosos.

As versões iniciais do malware, detectadas no meio de 2024, se comunicavam exclusivamente com servidores C2 (Command and Control) tradicionais. Com o tempo, porém, os devs adicionaram a capacidade de receber comandos adicionais através do Redis, expandindo significativamente as funcionalidades. O sistema tradicional de C2 foi mantido como redundância, para garantir que os criminosos tivessem controle sobre os dispositivos infectados mesmo se o banco de dados ficasse inacessível.

Ao ser executado, o backdoor conecta-se primeiro ao servidor C2 inicial para baixar uma configuração que contém, entre outros parâmetros, os dados necessários para acessar o Redis. Através desse banco de dados, os atacantes enviam comandos específicos ao malware e atualizam remotamente as configurações do trojan, incluindo novos endereços de servidores C2 e do servidor NPS — este último usado para conectar dispositivos infectados à rede interna dos criminosos, transformando-os em proxies para acesso à internet.

O Baohuo mantém comunicação constante com os servidores de controle através de requisições de API, podendo receber e executar uma vasta gama de tarefas. A cada 30 minutos, o malware solicita automaticamente um grupo de comandos para coletar informações sobre aplicativos instalados, histórico de mensagens, contatos da agenda telefônica e dispositivos conectados ao Telegram. A cada três minutos, envia relatórios detalhados sobre permissões do aplicativo, estado do dispositivo e dados da conta do Telegram, incluindo número de telefone, nome de usuário e senha.

Quando opera via Redis, o backdoor registra seu próprio subcanal no servidor dos atacantes. Os criminosos se conectam a esse subcanal e publicam tarefas que o malware executa imediatamente. Entre os comandos disponíveis estão criar blacklists de conversas que não aparecem na interface do Telegram X, ocultar dispositivos específicos da lista de sessões autorizadas, bloquear notificações de chats selecionados por tempo determinado e encerrar a sessão atual do usuário no dispositivo infectado.

Controle total e roubo massivo de dados

As capacidades de exfiltração de dados do Baohuo são assustadoramente abrangentes. O malware pode enviar SMS recebidos e toda a lista de contatos da agenda telefônica para os servidores dos criminosos. Além disso, ele exibe anúncios dentro do aplicativo e baixa atualizações da própria praga em formato DEX, garantindo sua persistência e evolução constante.

Um dos recursos mais perigosos é o monitoramento contínuo da área de transferência do dispositivo — o chamado clipboard. Sempre que o usuário minimiza o mensageiro ou restaura sua janela, o Baohuo captura automaticamente o conteúdo copiado e o envia criptografado aos atacantes. As chaves de criptografia são solicitadas dinamicamente ao servidor C2, dificultando a detecção do tráfego malicioso.

Essa funcionalidade abre caminho para muitos cenários de roubo de informações. Um usuário que copia a senha ou frase mnemônica de sua carteira de criptomoedas terá esses dados interceptados. Empresários que copiam trechos de documentos confidenciais para enviar a parceiros de negócios inadvertidamente entregarão essas informações aos criminosos. Senhas de bancos, códigos de autenticação, números de cartões de crédito: tudo que passar pela área de transferência está comprometido.

O controle sobre a conta do Telegram é total e cirúrgico. O malware pode inscrever a vítima em canais específicos do mensageiro, fazê-la sair de outros canais, entrar em grupos usando URLs fornecidos pelos atacantes e ocultar todas essas ações da interface do usuário. Notificações de chats incluídos na blacklist são bloqueadas, dispositivos não-autorizados ficam invisíveis na lista de sessões ativas e até o ícone do Telegram Premium pode ser removido artificialmente da interface.

Os criminosos também podem solicitar o upload completo dos bancos de dados do Telegram X que armazenam histórico de conversas, mensagens e outros dados confidenciais. O token de autenticação do usuário — a chave mestra da conta — pode ser requisitado e enviado aos atacantes, permitindo acesso permanente mesmo que a vítima desinstale o aplicativo infectado.

Como identificar a infecção e se proteger

Identificar se um dispositivo está infectado pelo Baohuo é desafiador devido à natureza furtiva do malware. No entanto, existem sinais que podem indicar comprometimento. Usuários devem desconfiar se notarem canais ou grupos do Telegram aos quais não se lembram de ter se inscrito, ou se perceberem que saíram inexplicavelmente de conversas que participavam. A presença de dispositivos desconhecidos na lista de sessões ativas do Telegram — acessível nas configurações de privacidade e segurança — é outro forte indicador.

Comportamentos anômalos no aplicativo, como janelas de atualização inesperadas pedindo instalação de APKs ou redirecionamentos para sites suspeitos ao clicar em notificações, devem acender alertas imediatos. A Doctor Web recomenda que usuários verifiquem regularmente a lista de dispositivos autorizados em suas contas e encerrem sessões que não reconheçam.

Para evitar infecção, as medidas preventivas são claras e objetivas. A regra de ouro é baixar o Telegram exclusivamente da Google Play Store oficial ou do site oficial do mensageiro. Instalações via APK obtidos de anúncios, links suspeitos ou repositórios de terceiros devem ser evitadas a todo custo, mesmo que pareçam confiáveis ou ofereçam recursos adicionais tentadores.

Usuários que já instalaram versões do Telegram X de fontes não oficiais devem desinstalar completamente o aplicativo suspeito. Em seguida, acesse o Telegram por outro dispositivo confiável ou pela versão web e encerre todas as sessões ativas nas configurações de privacidade e segurança. Depois, faça a reinstalação do aplicativo oficial e ative a verificação em duas etapas para uma camada adicional de proteção.

A utilização de soluções antivírus confiáveis é outra dica importante, pois oferecem proteção contra essa ameaça, desde que estejam com suas definições de vírus atualizadas.

Leia mais no Canaltech

- Megavazamento expõe 183 milhões de credenciais do Gmail e outros serviços

- Golpe do “compartilhamento de tela” usa WhatsApp para roubar senhas ao vivo

- Pesquisadores brasileiros desmontam campanha de vírus Maverick, do WhatsApp Web

Leia a matéria no Canaltech.