Um relatório de pesquisadores de segurança da Microsoft descreveu a atuação de hackers com um tipo de trojan de acesso remoto — é o Pipemagic, distribuído através de uma versão modificada do aplicativo desktop do ChatGPT. Identificou-se que o vírus foi criado pelo grupo de cibercriminosos Storm-2460, responsável por outros ataques anteriores ao Windows.

- Entenda o que é backdoor e a diferença com os trojans

- Presente de grego: software de mouse gamer vinha com backdoor incluso

Segundo a Microsoft, os ataques afetam principalmente os setores imobiliários, financeiros e tecnológicos na América do Sul, América do Norte, Europa e Oriente Médio. Um dos aspectos que torna o problema crítico é a junção de um backdoor modular — ou seja, um malware que permite o acesso direto dos golpistas ao computador — com uma vulnerabilidade zero-day.

ChatGPT falso e vulnerabilidade dia zero

Uma vulnerabilidade zero-day, ou dia zero, é uma falha na segurança que não havia sido vista antes e, portanto, ainda não tem uma correção à vista, sendo particularmente crítica: até que empresas de segurança e companhias como a Microsoft lancem atualizações com correções, todos os usuários estão potencialmente em risco de infecção.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

A Kaspersky também emitiu alertas sobre a campanha hacker, enfatizando o uso de uma versão falsa do ChatGPT para infiltração do Pipemagic em casos na Arábia Saudita e Ásia. Com o acesso remoto, os usuários têm dados pessoais, credenciais de acesso e números de cartão de crédito vazados, além da potencial instalação de ransomware, aplicativos que criptografam documentos pessoais importantes e travam seu acesso, pedindo o pagamento de resgate para sua recuperação.

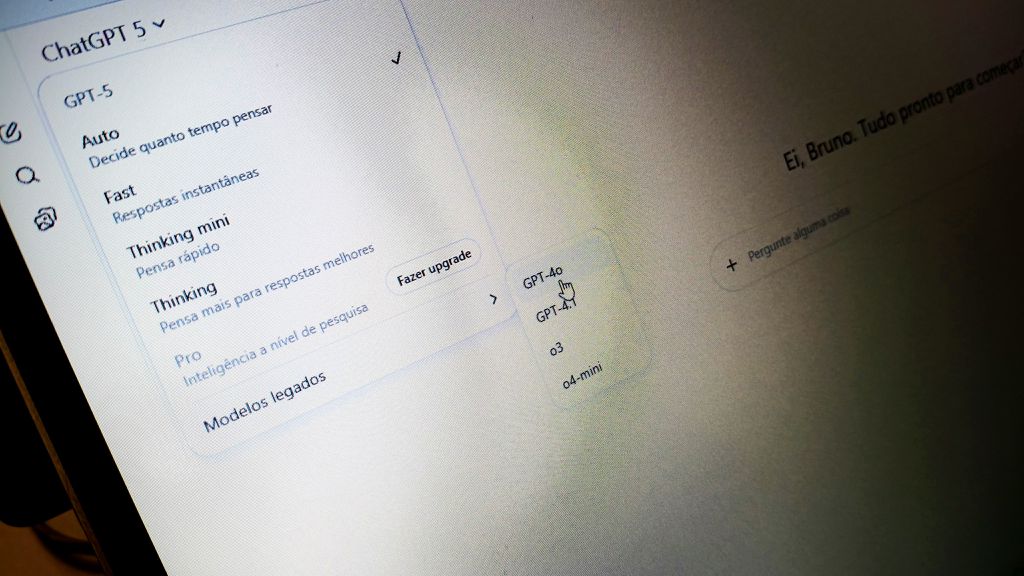

Ataques do tipo já haviam sido vistos em 2022, com ressurgimento em 2024 e, agora, mais casos neste ano. A vulnerabilidade explorada pelo grupo Storm-2460 está no CVE-2025-29824, contido no log de arquivos do Windows (CFLS). Segundo os especialistas, o backdoor é executado a partir de uma versão alterada do projeto de código aberto do ChatGPT no Github, repositório online de códigos-fonte.

Na dúvida, nunca baixe arquivos ou execute programas encontrados na internet caso não saiba exatamente o que eles fazem — e como fazem.

Leia mais:

- Pesquisadores detectam backdoors críticas em repositórios open source

- Vulnerabilidades antigas e não corrigidas são a maior ameaça a empresas

- Cibercriminosos já usam ChatGPT para desenvolver malware e explorações ilegais

VÍDEO | Cuidado com o que você pede para o ChatGPT (tem jeito certo de perguntar para a IA?)

Leia a matéria no Canaltech.