Ao longo de 2025, diversos grupos hackers ligados à China realizaram campanhas de espionagem em agências governamentais e legais pelo mundo, especialmente no sudoeste da Ásia. Pesquisadores da Check Point Research estudaram a atividade dos cibercriminosos apelidados de Amaranth-Dragon, ligados ao ecossistema APT 41, que ataca principalmente Camboja, Laos, Indonésia, Filipinas, Tailândia e Singapura.

Muitas das campanhas, segundo os especialistas, foram arquitetadas para coincidir com acontecimentos políticos sensíveis dos países afetados, decisões governamentais importantes ou eventos de segurança regionais. Com isso, os hackers aumentam a probabilidade dos alvos engajarem com o conteúdo malicioso.

Amaranth-Dragon e seus ataques

De acordo com a CPR, uma característica notável do grupo são seus ataques muito focados e com escopo reduzido, voltado a ganhar persistência no sistema invadido, tudo para garantir a coleta de inteligência geopolítica. Altamente furtivo, o esforço abusa da falha CVE-2025-8088, do WinRAR, que permite execução remota de códigos.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Apesar de já ter sido corrigida, a vulnerabilidade tem altas chances de continuar disponível, já que o aplicativo não atualiza automaticamente e requer interação manual para isso.

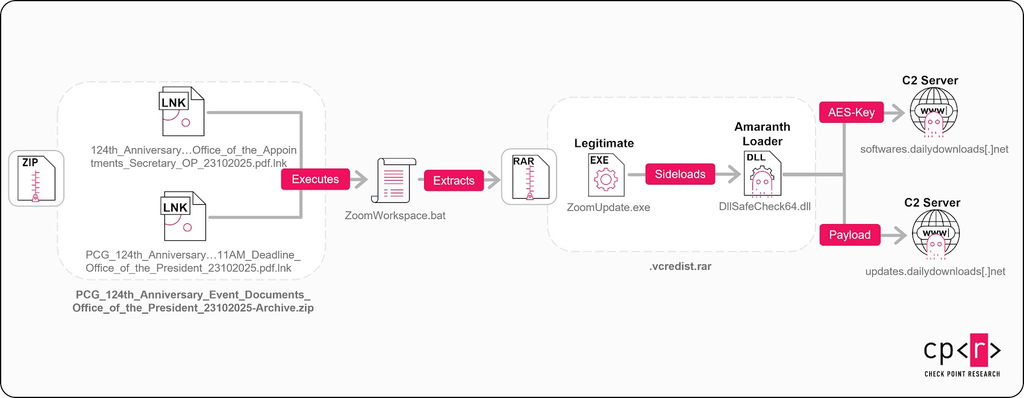

O vetor inicial de acesso dos hackers ainda é desconhecido, mas acredita-se que o grupo faça spear-phishing por e-mail e use plataformas de nuvem como Dropbox para diminuir as suspeitas e evitar parâmetros de defesa comuns. O arquivo recebido pela vítima é um DLL chamado Amaranth Loader que realiza carregamento lateral, técnica popular entre os cibercriminosos chineses.

O loader malicioso é semelhante a ferramentas como DodgeBox, DUSTPAN (StealthVector) e DUSTTRAP, já identificados em ataques da APT 41.

Ele se conecta com um servidor externo para receber uma chave de encriptação, usada para desencriptar um payload e executá-lo diretamente na memória, num framework conhecido como Havoc. Em alguns ataques, foi entregue um trojan de acesso remoto (RAT) chamado TGAmaranth RAT.

A infraestrutura C2 dos hackers é hospedada na Cloudflare e só aceita tráfego de endereços de IP de países específicos atacados em cada operação. A sofisticação crescente das técnicas de ataque, segundo a CPR, indica que os hackers estão compartilhando ferramentas e infraestrutura, o que reforça a ligação do grupo com a APT 41.

Confira também no Canaltech:

- Avast lança “detector de deepfake” para Windows que analisa vídeos em tempo real

- Acabou o mito: Microsoft alerta para explosão de infostealers no macOS

- Campanhas de phishing exploram plataformas de nuvem usadas por empresas

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Leia a matéria no Canaltech.