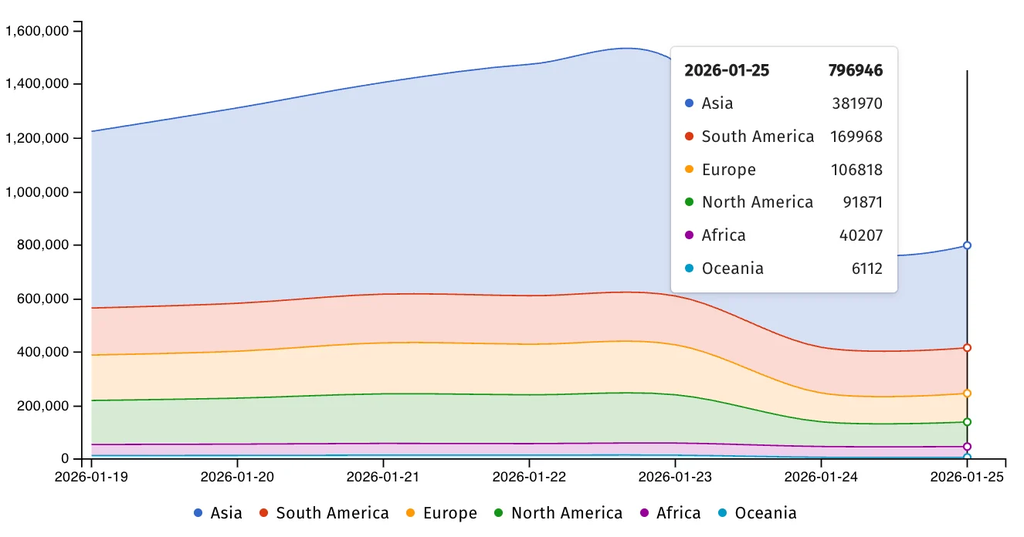

A empresa de segurança virtual Shadowserver está monitorando aproximadamente 800 mil endereços de IP com assinaturas Telnet após uma falha crítica de autenticação expor servidores telnetd GNU InetUtils nas últimas semanas. A falha em questão, CVE-2026-24061, já possui exploits como prova de conceito e afeta versões desde a 1.9.3, de 2015, até a 2.7, e foi corrigida na versão 2.8, de 20 janeiro deste ano.

- O que você precisa saber sobre o GNU/Linux – Uma introdução

- O que é uma vulnerabilidade de dia zero (Zero-Day)?

Dos endereços de IP afetados, a Shadowserver informa que 380 mil são da Ásia, quase 170 mil da América do Sul e pouco mais de 100 mil da Europa. Não se sabe, no momento, quantos dos dispositivos foram atualizados para corrigir a vulnerabilidade, então centenas de milhares podem continuar expostos nesse exato momento, segundo Piotr Kijewski, CEO da companhia.

Vulnerabilidade no InetUtils GNU

InetUtils do GNU, vale lembrar, é um conjunto de ferramentas de rede (como telnet/telnetd, ftp/ftpd, rsh/rshd, ping e traceroute) usado em diversas versões do Linux e que pode rodar sem atualizações por mais de uma década em sistemas legado. Com isso, inúmeros dispositivos de internet das coisas ainda podem estar com versões altamente desatualizadas.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Desde o reporte da vulnerabilidade no conjunto, atividade maliciosa já começou a ser detectada, especificamente no último dia 21 de janeiro, um dia após a correção. A origem foram 18 endereços de IP ao longo de 60 sessões Telnet, abusando da opção IAC Telnet de negociação para injetar USER=-f e dar aos atacantes o acesso shell a aparelhos comprometidos sem autenticação.

Embora tenham variado bastante, 83% dos ataques miraram no usuário root. A maioria dos casos, segundo a GreyNoise, parece ser automatizado: o restante foi, de acordo com levantamentos, manual.

Após a invasão, os atacantes tentaram rodar malwares Python após reconhecimento automatizado, mas falharam por conta de diretórios e binários faltantes. Para os admins que não conseguem atualizar os dispositivos, é aconselhável desabilitar o serviço telnetd vulnerável ou bloquear a porta TCP 23 em todos os firewalls.

Confira também no Canaltech:

- Hackers invadem computador das vítimas através de planilhas Grist

- Violação de segurança no SoundCloud impacta quase 30 milhões de contas

- Microsoft Sharepoint é explorado para invadir empresas de energia

VÍDEO | Notebook com LINUX vale a pena? Dá pra trocar o WINDOWS pelo LINUX?

Leia a matéria no Canaltech.