Uma pesquisa da companhia de cibersegurança Zimperium revelou uma campanha de spyware em celulares Android que simula aplicativos populares, de WhatsApp, TikTok e YouTube a Google Fotos e demais serviços da gigante da tecnologia. Os principais alvos têm sido usuários russos, afetados através de canais do Telegram e sites maliciosos.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

O vírus em questão consegue tomar o controle de SMS, histórico de chamadas e notificações, tirar fotos e até mesmo fazer ligações telefônicas.

Mais de 600 casos foram observados pela Zimperium, feitos por mais de 50 droppers diferentes nos últimos três meses.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Jogo da imitação dos apps

A campanha ClayRat foi nomeada assim por conta do servidor de comando e controle (C2) dos cibercriminosos, e usa phishing cuidadosamente desenhado para imitar portais. Domínios maliciosos são registrados de modo a lembrar fortemente as páginas dos serviços legítimos. Esses locais recebem ou redirecionam usuários a canais do Telegram, onde APKs são baixados e instalados no celular sem conhecimento do usuário.

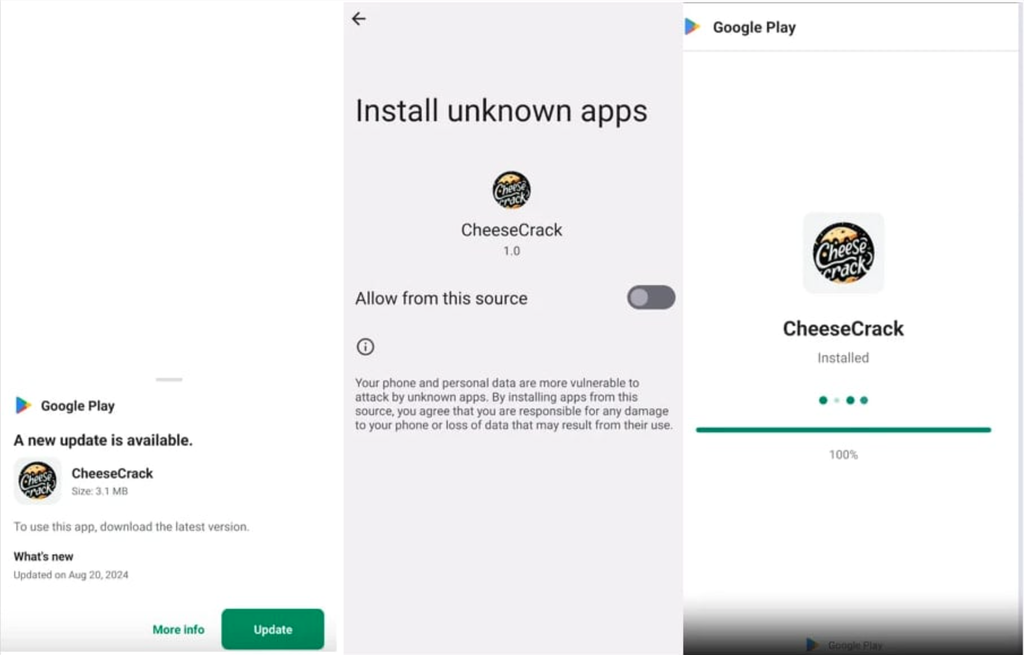

Para simular a legitimidade dos sites, os hackers chegam a adicionar páginas com comentários fakes, números de download inflados e uma interface que imita o visual da Play Store, com passo-a-passo de como instalar APKs de terceiros e burlar as defesas de segurança do Android. Alguns dos malwares são apenas droppers, imitando uma tela de atualização da Play Store que traz um payload encriptado ao usuário.

O método infiltra o vírus no celular através de uma instalação baseada em sessão, contornando as restrições do Android 13+ e reduzindo a desconfiança da vítima. Segundo os pesquisadores, isso diminui o risco percebido pelo usuário e aumenta as chances de uma visita a páginas web instalar o spyware. Uma vez no aparelho, o malware é propagado para outros usuários através das SMS da vítima.

Para isso, o aplicativo malicioso pede para se tornar o padrão para abrir e gerir mensagens de texto. Assim, ele consegue ler e interceptar todas as SMS antes de outros apps, modificando a própria base de dados. A comunicação com o C2 é encriptada com tecnologia AES-GCM nas versões mais recentes, tendo os seguintes comandos:

- get_apps_list — envia uma lista dos apps instalados ao C2;

- get_calls — envia histórico de chamadas;

- get_camera — tira uma foto da câmera frontal e envia ao servidor golpista;

- get_sms_list — extrai SMS;

- messsms — envia SMS em massa a todos os contatos;

- send_sms / make_call — envia SMS ou faz ligações;

- notifications / get_push_notifications — captura notificações e dados de push;

- get_device_info — coleta informações do dispositivo;

- get_proxy_data — pega um proxy de URL WebSocket, adiciona ID do dispositivo e inicia um objeto de conexão (converte HTTP/HTTPS para WebSocket e agenda tarefas);

- retransmishion — reenvia SMS a um número recebido pelo C2.

A Zimperium enviou todas as informações pertinentes ao Google, e agora a Play Protect bloqueia todas as variantes conhecidas do spyware ClayRay. A empresa, no entanto, alerta que a campanha é massiva, pedindo cautela aos usuários: só instale aplicativos a partir da própria loja da Google, tomando cuidado para não acessar nada de terceiros ou burlar a segurança do celular para tal.

Veja mais:

- Criptografia para iniciantes: o que é e por que é importante?

- O que é firewall e como ele funciona?

- Creeper ou Brain: qual foi o primeiro vírus da história dos computadores?

VÍDEO | COMO SABER SE SEU CELULAR ESTÁ COM VÍRUS #Shorts

Leia a matéria no Canaltech.