Uma campanha cibercriminosa que atacou dezenas de redes governamentais e infraestrutura crítica em 37 países, apelidada de Shadow Campaign, também afetou o Ministério de Minas e Energia do Brasil, realizando reconhecimento dos sistemas internos e roubando informações sensíveis ao governo.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

A pesquisa que revelou o incidente foi realizada pela Unit 42, da Palo Alto Networks, e ainda não conseguiu definir os responsáveis, chamados no momento apenas de TGR-STA-1030/UNC6619 para reconhecimento interno. Os hackers, segundo a equipe, estão ativos desde ao menos janeiro de 2024, e realizaram reconhecimento de entidades governamentais de 155 países entre novembro e dezembro de 2025.

Instituições afetadas pela Shadow Campaign

As atividades dos cibercriminosos focam principalmente em ministérios, polícias, alfândegas, setores financeiros, comerciais, energéticos, mineradores e diplomáticos. Foram ao menos 70 entidades governamentais afetadas nos 37 países vítimas da espionagem, como o Ministério de Minas e Energia do Brasil, o Departamento do Tesouro da Austrália, o setor eleitoral estadunidense e muito mais.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Segundo os pesquisadores, as instituições foram atacadas em datas que coincidem com eventos importantes nos países, como eleições, desastres naturais e crises de política internacional. No caso do Brasil, o ministério atingido havia recentemente conversado com o governo estadunidense, que investiu R$ 2,4 bilhões na Serra Verde, onde minerais raros são produzidos.

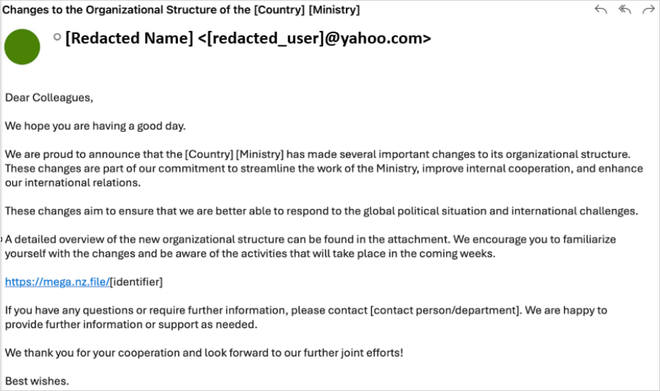

Os hackers também tentaram invadir a infraestrutura digital da União Europeia ao atacar mais de 600 IPs ligados ao domínio *.europa.eu, com foco especial na Alemanha, em julho de 2025. O início da campanha envolveu tentativas de phishing enviadas a funcionários governamentais de todo o mundo.

Nos e-mails, arquivos maliciosos hospedados no serviço Mega.nz traziam um loader de malware chamado Diaoyu e um arquivo de imagem zero-byte (pic1.png) que baixava o malware Cobalt Strike. Caso o computador da vítima tivesse os requerimentos definidos pelos hackers, como ausência de antivírus especificamente das marcas Kaspersky, Avira, Bitdefender, Sentinel One e Norton (Symantec), o ataque era realizado.

Os hackers responsáveis, segundo a Palo Alto, têm experiência no campo e priorizam inteligência estratégica, econômica e política. Para ajudar as vítimas, a empresa lançou um guia para identificar aparelhos infectados e bloquear ataques do tipo logo após a detecção.

Confira também no Canaltech:

- ShinyHunters invade sistemas das universidades de Harvard e da Pensilvânia

- Especialistas alertam para falhas de segurança críticas no Moltbook

- Por que TVs e TV Box são as preferidas dos hackers?

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Leia a matéria no Canaltech.