Um novo ladrão de informações (infostealer), espalhado como malware-as-a-service (MaaS) e chamado SantaStealer, está sendo vendido em fóruns de hackers e no Telegram como um vírus avançado que opera diretamente na memória e foge de detecções.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

Pesquisadores de segurança da empresa Rapid7 descobriram a campanha maliciosa, esta que é um rebranding do antigo projeto chamado BluelineStealer. Avanços rápidos feitos recentemente foram vistos como uma preparação o lançamento, antes do final do ano: levantamentos indicam se tratar do projeto de um desenvolvedor russófono.

SantaStealer e suas falhas

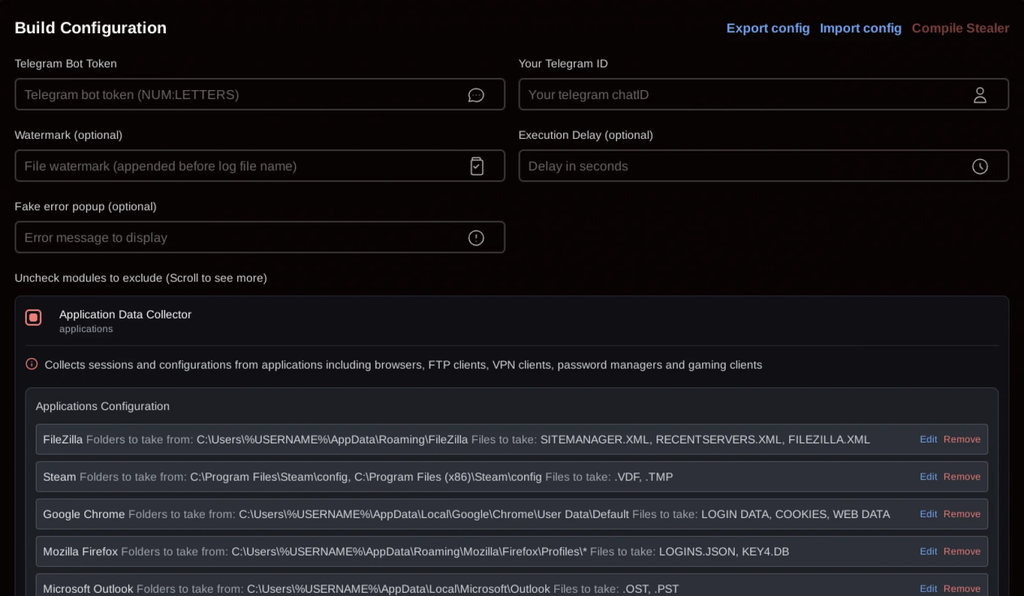

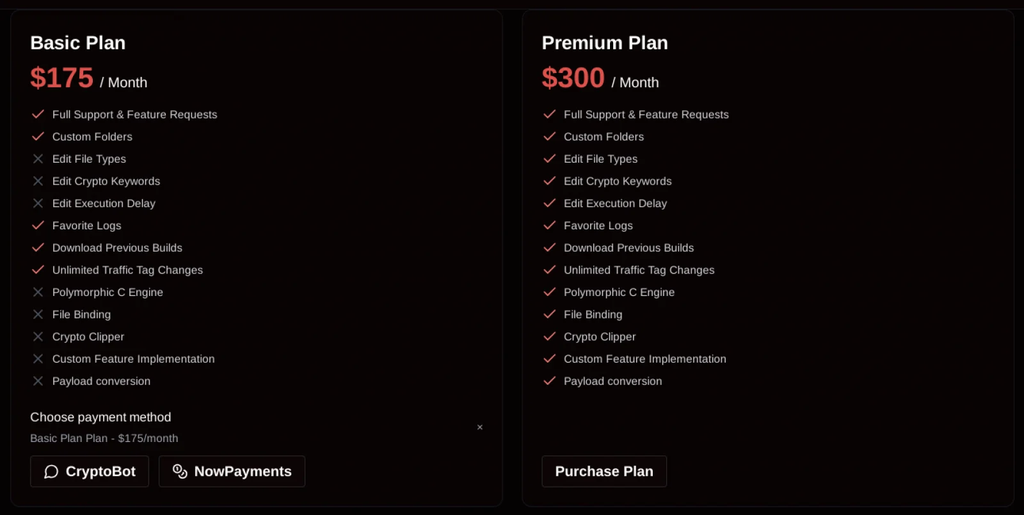

Segundo os especialistas, o SantaStealer possui assinatura básica por US$ 175 (cerca de R$ 940 na cotação atual) por mês ou premium por US$ 300 (R$ 1.610) mensais. Conseguindo algumas amostras, a equipe da Rapid7 teve acesso ao painel de afiliado da ferramenta, mostrando que o malware possui vários mecanismos de roubo de dados, mas não chega a fazer tudo o que promete.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

De acordo com análises, o SantaStealer está longe de ser indetectável ou sequer difícil de se analisar: é possível, segundo o relatório, que os hackers ainda estejam desenvolvendo algumas das ferramentas antianálise ou antiantivírus, mas ter amostras vazadas antes do malware estar pronto é um erro crasso dos agentes maliciosos, mostrando má segurança operacional.

Amigável, o painel possui diversas configurações personalizadas para especificar o que será roubado da vítima, de dados específicos a arquivos generalizados.

São 14 módulos de coleta de dados diferentes, cada um com seu próprio processo: as informações roubadas são escritas na memória, arquivadas em um arquivo ZIP e então enviadas em pedaços de 10 MB a um servidor de comando e controle (C2) via port 6767.

As capacidades de roubo incluem informações de navegador, como senhas, cookies, histórico e cartões salvos, além de contas do Telegram, Discord e Steam, aplicativos de criptomoedas, extensões e documentos. O malware também consegue tirar prints de tela do computador. Um executável embutido é usado para contornar a encriptação do Chrome.

Outras configurações permitem que os hackers parem o ataque caso o sistema faça parte da zona econômica da Rússia. O SantaStealer não está totalmente operacional e não é distribuído em massa, então os pesquisadores não sabem como será seu espalhamento.

Cibercriminosos, segundo levantado, têm preferido ataques ClickFix, onde o usuário é levado a colar comandos no terminal do Windows. Outros métodos incluem phishing, softwares piratas e torrents, bem como malvertising e comentários fraudulentos no YouTube.

A recomendação dos pesquisadores é de sempre checar links e anexos em e-mails, além de evitar copiar códigos de repositórios públicos, extensões desconhecidas e outras fontes potencialmente suspeitas.

Leia mais no Canaltech:

- Falha no ransomware VolkLocker permite recuperar arquivos sem pagar resgate

- Atualize agora! Ataques sofisticados forçam Apple a lançar update emergencial

- Aumento de fraudes digitais no Brasil: como se proteger para não cair em golpes?

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Leia a matéria no Canaltech.