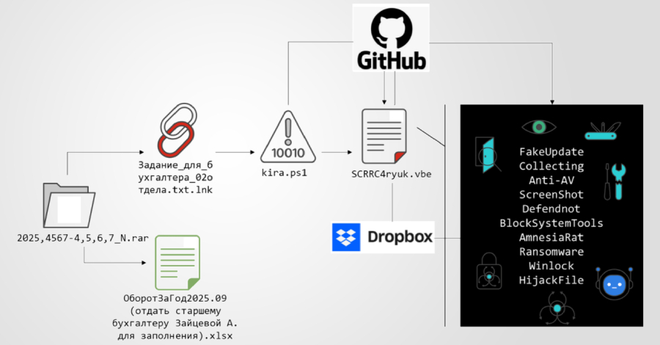

Pesquisadores do FortiGuard Labs, da empresa Fortinet, estudaram uma nova campanha de phishing que entrega ransomwares e o trojan de acesso remoto Amnesia RAT a usuários, principalmente na Rússia, com táticas avançadas de ação. Os golpistas usam iscas de engenharia social fingindo ser documentos de rotina benignos.

O que torna a ameaça avançada é seu uso de diversos serviços públicos de nuvem para entregar payloads maliciosos diferentes: o GitHub é explorado para a distribuição de scripts, enquanto o Dropbox entrega payloads binários. Isso dificulta os esforços de combate, já que diversas frentes têm de ser enfrentadas, e torna os malwares mais resilientes.

Exploração de ferramentas

Segundo a Fortinet, os hackers também abusam da ferramenta legítima defendnot para desabilitar o Microsoft Defender, antivírus padrão do Windows. O programa foi lançado em 2025, por um pesquisador de segurança de pseudônimo es3n1n, como uma ferramenta para fazer com que o Defender acredite ter outro antivírus já instalado na máquina.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Os cibercriminosos entregam arquivos comprimidos cheios de documentos falsos junto a um arquivo de atalho do Windows (LNK) malicioso, com nomes em russo. Uma extensão dupla, .txt.lnk, é usada para dar a impressão de ser um arquivo de texto. Quando executado, o arquivo roda um comando PowerShell para baixar o malware do GitHub. Uma vez na máquina, ele se estabelece e prepara o sistema para esconder a atividade maliciosa.

A janela do PowerShell é escondida e um documento de texto abre para o usuário, disfarçando a atividade. Então, o script comunica os cibercriminosos através de uma API de bot do Telegram, que então roda outro script em Visual Basic. A próxima fase roda na memória, evitando que sinais do ataque fiquem no computador. O programa verifica se está rodando com privilégios de administrador, e, caso não, pede que o usuário dê as permissões necessárias.

Finalmente funcionando, o Amnesia RAT rouba informações guardadas pelos navegadores, carteiras de criptomoeda, dados do Discord, Telegram e Steam, metadados do sistema, capturas de tela, imagens da webcam, áudio do microfone, área de transferência e telas ativas.

Tudo é enviado através do Telegram ou serviços de hospedagem de arquivos, como GoFile. Também é entregue o ransomware Hakuna Matata, que encripta documentos, fecha programas e pede resgate.

Segundo os pesquisadores, o ataque demonstra como os malwares modernos sequer exploram vulnerabilidades de software: tudo é feito através do abuso de características nativas do Windows, no que se chama “living-off-the-land”.

Para evitar que hackers se aproveitem do sistema, é recomendado ativar a Proteção Contra Adulteração (Tamper Protection) do Windows Defender e ficar atento a chamadas de API suspeitas e mudanças no aplicativo de segurança nativo.

Leia também:

- Hackers invadem aplicativos inativos do Linux para roubar criptomoedas

- Hackers norte-coreanos espalham backdoor em PowerShell gerado por IA

- Kits de vishing customizados já imitam sites e logins em tempo real

VÍDEO | Como se proteger do ataque ransomware WannaCrypt

Leia a matéria no Canaltech.