Numa medida de segurança que prioriza a proteção de dados em detrimento da conveniência, a Microsoft desabilitou silenciosamente a função de pré-visualização (preview) no Explorador de Arquivos para itens baixados da internet. A mudança, que já está sendo implementada para usuários do Windows 11 (versões 25H2 e 24H2) e até mesmo do Windows 10 através das atualizações de segurança de outubro de 2025, fecha uma perigosa brecha de segurança usada para roubo de credenciais.

- Usa o 7-Zip? Falha grave exige que você atualize o programa manualmente

- Ingressos falsos: como cibercriminosos exploram a Copa de 2026 antes do 1º apito

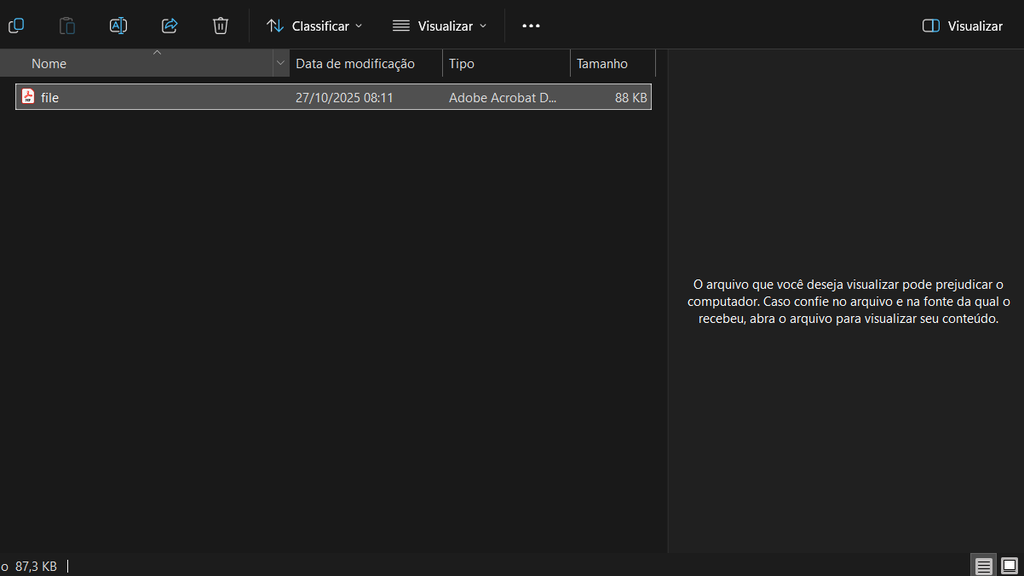

Para os usuários, a mudança é sentida imediatamente. Ao selecionar um arquivo baixado de um navegador, recebido por e-mail ou vindo de um compartilhamento de rede, o painel de pré-visualização agora exibe um alerta: “O arquivo que você deseja visualizar pode prejudicar o seu computador. Caso confie no arquivo e na fonte da qual o recebeu, abra o arquivo para visualizar seu conteúdo.”

Embora possa parecer uma simples inconveniência, essa alteração bloqueia um vetor de ataque preocupante. A falha permite que criminosos capturem dados sensíveis de autenticação sem que o usuário precise abrir ou executar o arquivo malicioso – bastando selecioná-lo para ativar a prévia.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

A “brecha silenciosa”: Como o ataque funciona

A vulnerabilidade reside na forma como o Explorador de Arquivos lida com arquivos marcados com o “Mark of the Web” (MotW). O MotW é uma etiqueta invisível que o Windows aplica a qualquer arquivo originado da “Zona de Segurança da Internet” (basicamente, qualquer download) para tratá-lo com cautela.

O problema é que, ao tentar gerar uma prévia, o Windows precisa “ler” o conteúdo do arquivo. Cibercriminosos descobriram que podiam criar arquivos (como documentos, PDFs ou até scripts Python) contendo tags HTML, como ou , que apontavam para um caminho externo, geralmente um servidor SMB (um compartilhamento de rede) sob o controle do atacante.

Quando o usuário clicava no arquivo para visualizá-lo no painel de prévia, o Windows tentava, proativamente, se conectar a esse servidor malicioso para buscar o recurso (como uma imagem ou fonte) referenciado no código. É nesse momento que o ataque acontece: para se autenticar nesse servidor, o Windows envia automaticamente as hashes NTLM do usuário.

O que são as hashes NTLM e por que são perigosas?

O Windows não envia sua senha em texto puro pela rede. Em vez disso, ele usa as credenciais NTLM (NT Lan Manager), que são, em termos simples, os dados de autenticação “embaralhados” (derivados da sua senha) usados para provar sua identidade a um servidor.

O perigo é que, uma vez que o atacante captura essas hashes, ele não precisa necessariamente “descobrir” a senha original. Embora decifrar hashes seja possível, o método mais comum e eficaz é o chamado “pass-the-hash”. O criminoso simplesmente “repete” o hash capturado para se autenticar em outros serviços da rede (como servidores de arquivos, bancos de dados ou controladores de domínio) como se fosse o usuário legítimo.

Para ambientes corporativos, essa falha é um desastre em potencial, permitindo que um atacante que consiga plantar um arquivo na máquina de um funcionário escale privilégios e se mova lateralmente pela rede interna da empresa.

Como reativar a prévia (e os riscos envolvidos)

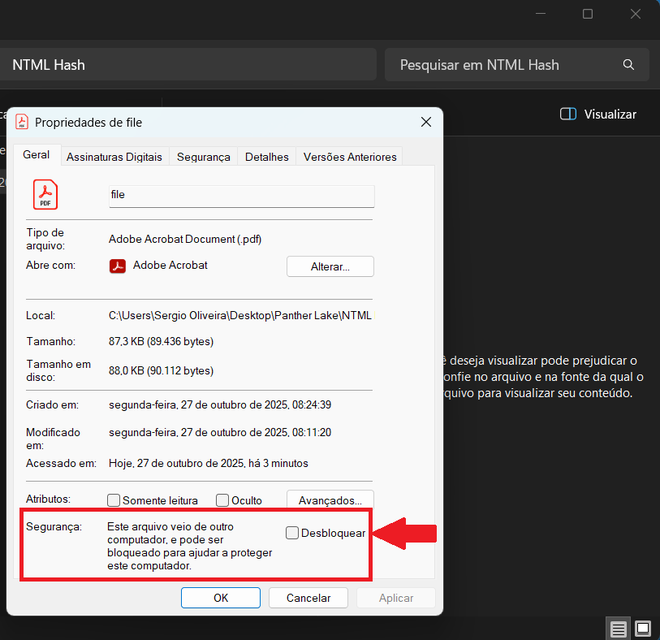

A Microsoft reconhece que a função de pré-visualização é essencial para a produtividade de muitos usuários. Por isso, embora desabilitada por padrão para arquivos da internet, ela não foi removida e pode ser reativada caso a caso, desde que você esteja ciente dos riscos.

Se você tem certeza absoluta da segurança do arquivo e da sua origem, o método é simples. Clique com o botão direito no arquivo, vá em Propriedades e, na aba Geral, marque a caixa de seleção “Desbloquear” (Unblock) na parte inferior. Isso remove a etiqueta MotW do arquivo, informando ao Windows que você confia nele e restaurando a funcionalidade de prévia imediatamente (embora, em alguns casos, possa ser necessário sair e entrar novamente na sua conta).

Para quem precisa lidar com muitos arquivos de uma pasta específica, como a de “Downloads”, existe um comando do PowerShell que pode desbloquear múltiplos arquivos de uma vez: Unblock-File -Path "C:CaminhoParaSuaPasta*.pdf" (substituindo o caminho e a extensão conforme sua necessidade).

Para arquivos em um compartilhamento de rede (Internet Zone file share), é possível adicionar o endereço desse compartilhamento à zona “Intranet local” ou “Sites confiáveis” através do painel de controle clássico “Opções da Internet”. No entanto, esteja ciente de que essa ação relaxa a postura de segurança para todos os arquivos daquele local.

A decisão de desbloquear um arquivo transfere a responsabilidade da segurança do sistema para o usuário. A nova configuração padrão da Microsoft é clara: na dúvida, a segurança das suas credenciais vale mais do que a pré-visualização rápida de qualquer arquivo.

Leia mais no Canaltech

- Descarte incorreto de etiquetas de encomendas é porta de entrada para golpes

- Golpe do “compartilhamento de tela” usa WhatsApp para roubar senhas ao vivo

- “Rede fantasma” do YouTube tem mais de 3.000 vídeos que espalham vírus; conheça

Leia a matéria no Canaltech.