A companhia de cibersegurança Sophos analisou o uso, por diversos grupos de cibercriminosos, da plataforma Shanya, que oferece packer-as-a-service. Esse empacotamento envolve ferramentas especializadas em ofuscar código malicioso, permitindo que o malware escape de antivírus e demais ferramentas de segurança.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

Os vírus, então, especialmente ransomwares, são desenhados especificamente para desativar soluções de detecção e resposta (EDR) do sistema das vítimas. Crescendo em popularidade desde o final de 2024, Shanya tem sido usado por grupos como Medusa, Qilin, Crytox e, principalmente, Akira.

Funções do Shanya

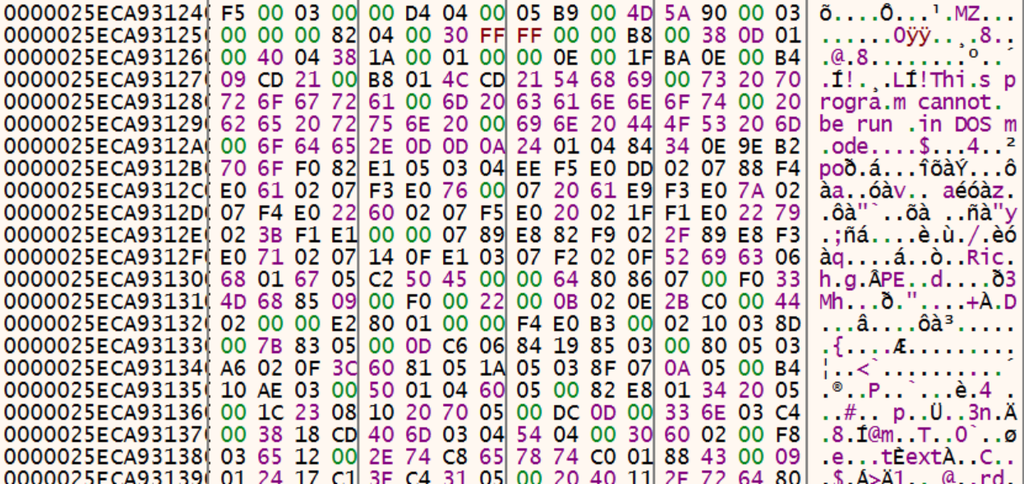

De acordo com a Sophos, são usadas compressão e encriptação personalizadas para inserir código malicioso em cópias mapeadas em memória do arquivo DLL shell32.dll, do Windows. Isso faz com que o caminho do arquivo pareça normal e garante um funcionamento direto na memória, sem acesso ao disco rígido, o que dificulta análises forenses de segurança.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

O Shanya ainda é capaz de verificar ativamente pela presença de antivírus e EDR: quando o vírus tenta rodar e percebe essas ferramentas, são causadas falhas propositais, o que também ocorre se o arquivo chegar a rodar em um depurador (ou debugger). Isso evita análises de segurança automatizadas antes da carga principal ser executada.

Com isso, a defesa do sistema é neutralizada antes do roubo e encriptação dos dados, geralmente pelo carregamento lateral de DLLs (side-loading). Executáveis legítimos do Windows são combinados com os DLLs maliciosos, e dois drivers também são baixados para o computador.

Um driver é uma versão legítima do ThrottleStop.sys, com uma vulnerabilidade conhecida que permite escrever qualquer código na memória do kernel. Isso escala privilégios, abrindo a porta para um segundo driver não assinado que termina processos de segurança. O Shanya também foi visto sendo usado pela campanha ClickFix para distribuir o malware CastleRAT, de acesso remoto.

Confira também:

- Hacker universitário vende acesso a sites do governo no Telegram por R$ 15

- Falha expões rede com 1 milhão de deepfakes pornôs de adultos e crianças

- Falha grave em VPN corporativa permite invasão e controle total de empresas

VÍDEO | Como se proteger do ataque ransomware WannaCrypt

Leia a matéria no Canaltech.