Duas ameaças digitais estão usando malware para enganar usuários, sendo que uma envolve a distribuição de software pirateado e a outra usa o YouTube para disseminar vídeos corrompidos.

- “Rede fantasma” do YouTube tem mais de 3.000 vídeos que espalham vírus; conheça

- Malware em PDF é armadilha para roubar dados de usuários de iPhone e Android

Começando pela primeira, uma análise da Cyderes identificou que criminosos estão usando sites falsos para distribuir um software pirata que instala um loader no dispositivo das vítimas. Batizado de CountLoader, o malware é apenas a primeira etapa de uma cadeia de ataques que é acionada quando o usuário tenta baixar versões crackeadas de softwares legítimos, como o Microsoft Word, por exemplo.

Segundo os especialistas, o programa malicioso é instalado quando a vítima clica em um link do MediaFire, que serve como hospedeiro para um arquivo ZIP corrompido, cujo material criptografado conta com um documento do Word que exige uma senha para abrir um segundo arquivo.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

É aí que as coisas começam a ficar complicadas: considerando que o arquivo ZIP foi configurado para executar um comando malicioso, o suposto Word crackeado vira um malware que, para garantir sua persistência no sistema, cria uma tarefa agendada como se fosse o próprio Google.

Dessa maneira, e enganando até mesmo um antivírus, o CountLoader faz uma análise completa do sistema, instalando uma série de arquivos comprometidos para coletar dados sensíveis dos usuários, usando-os para fraudes.

Vídeos maliciosos do YouTube

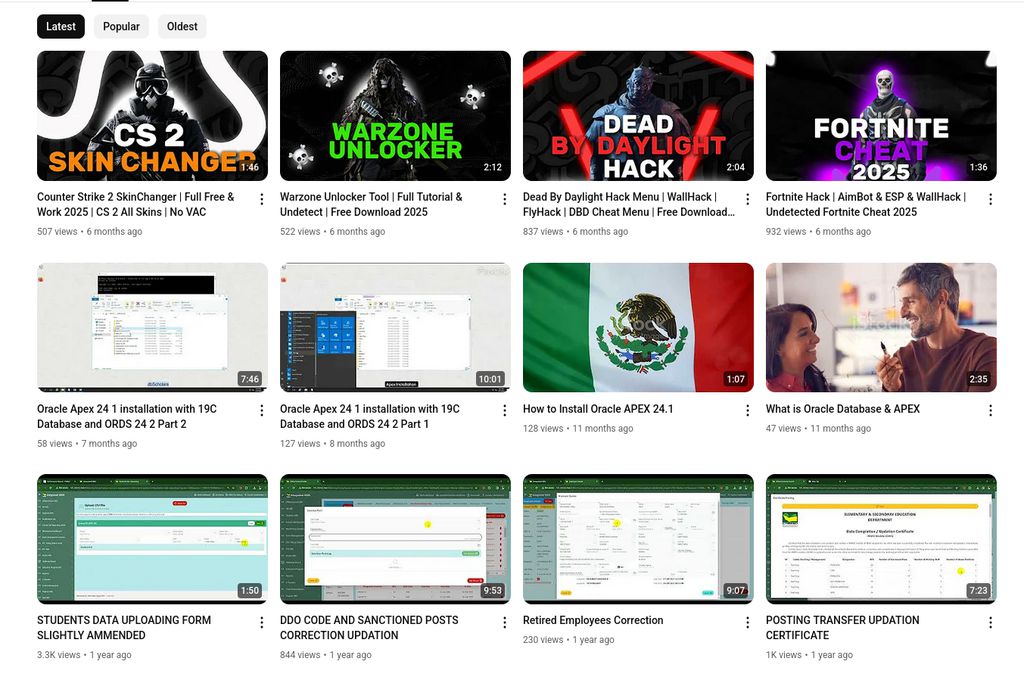

Já a segunda campanha tem relação com a distribuição de um malware chamado GachiLoader. Segundo especialistas da Check Point, o software malicioso é um loader que faz parte da campanha que ficou conhecida como YouTube Ghost Network, uma rede maliciosa de contas fantasmas na plataforma que publica vídeos com links para download de vírus.

A descoberta identificou que o GachiLoader implanta uma “técnica inovadora” de injeção de executáveis portáteis (PE) cujo intuito é carregar uma DLL legítima no sistema, resultando em um payload malicioso. Os especialistas detectaram que, em pelo menos um caso, o loader foi usado como uma ponte para o Rhadamanthys, um famoso infostealer que coleta informações confidenciais de usuários.

Além disso, o malware chamou a atenção pela maneira quase invisível na qual infecta o sistema corrompido, usando como fachada softwares conhecidos pela vítima para passar despercebido por possíveis proteções de segurança.

Leia também:

- Ransomware-as-a-Service (RaaS): A “uberização” do crime

- Ameaça fantasma: como malware fileless usa a memória RAM para ficar indetectável

- Campanha engana usuários com alerta falso de extensão no navegador

Leia a matéria no Canaltech.